「Recorded Future」ライターチームです。

この記事では、フィッシングの攻撃手法や対策、フィッシングサイトの調査と継続監視のサービスについて紹介します。

目次

フィッシング攻撃とは何か?

フィッシング攻撃の手法概要

フィッシング攻撃とは、サービス利用者をオンラインショップやオンラインバンキングに偽装したWebサイトへ誘導し、個人情報、アカウントID、パスワード、銀行ATMやクレジットカード番号情報などを盗む攻撃を指します。

偽サイトへの誘導には、主にeメールやSMSなどが利用され、正規サービス事業者からの連絡に似せた巧妙な文面となっています。

メール内には偽サイトへのURLリンクが設置されており、サービス利用者はこのURLリンクから偽サイトに誘導されてしまいます。

誘導先の偽サイトも正規サービスWebサイトに似せて作られており、サービス利用者が正規Webサイトに接続していると誤認識させます。

これにより、サービス利用者は偽サイトを信頼してしまうため、個人情報やクレジット番号情報などを入力してしまい、詐欺被害が発生します。

フィッシング攻撃でどのような被害が発生してしまう?

サービス利用者とサービス事業者の、双方で異なる被害が発生します。

【サービス利用者の被害】

フィッシングサイトにより、ユーザーIDやパスワード、クレジットカード情報を盗まれてしまうと、

- アカウントの乗っ取り

- クレジットカード情報の悪用による不正な購買

- 不正な預金引き出しや送金

などといった金銭被害が発生する恐れがあります。詐取された情報の種類によっては、攻撃者間の闇取引サイトで情報を転売されてしまい、さらなる金銭的被害の可能性が拡大します。

【サービス事業者の被害】

自社のサービス利用者がフィッシング攻撃の被害にあった場合、情報の詐取被害を受けるのは利用者ですが、事業者側も被害を受けるケースがあります。

ショッピングサイトを運営している場合、利用者のアカウントを乗っ取られて発生した副次的な被害として、関係者からの損害賠償を請求されるケースも想定されます。

また、直接的な金銭的損害を被らなかったとしても、フィッシング被害が発生した際の規模や影響度合いよっては、利用者のサービス離れや、自社やサービスのブランドに対する社会的信用の失墜などの影響が発生することも考えられます。

このため、サービス提供事業者側もフィッシング被害発生時の対策立案や、被害発生抑止のための活動を行い、自社サービス利用者に被害が及ばないように、対策を継続的に実施する必要があります。

また、特殊なケースとして、サービス運営システムの管理者を狙ったスピアフィッシングなどの攻撃により、システムのアクセスIDやパスワード等が盗まれる恐れもあります。

サービス利用者が被害に遭うケースよりも被害範囲が非常に大きくなると考えられますので、対策を強化する必要があります。

- Recorded Futureのページから無料デモを予約

偽サイトやカード情報の不正取引などをリアルタイムで検出

フィッシング攻撃は増加している

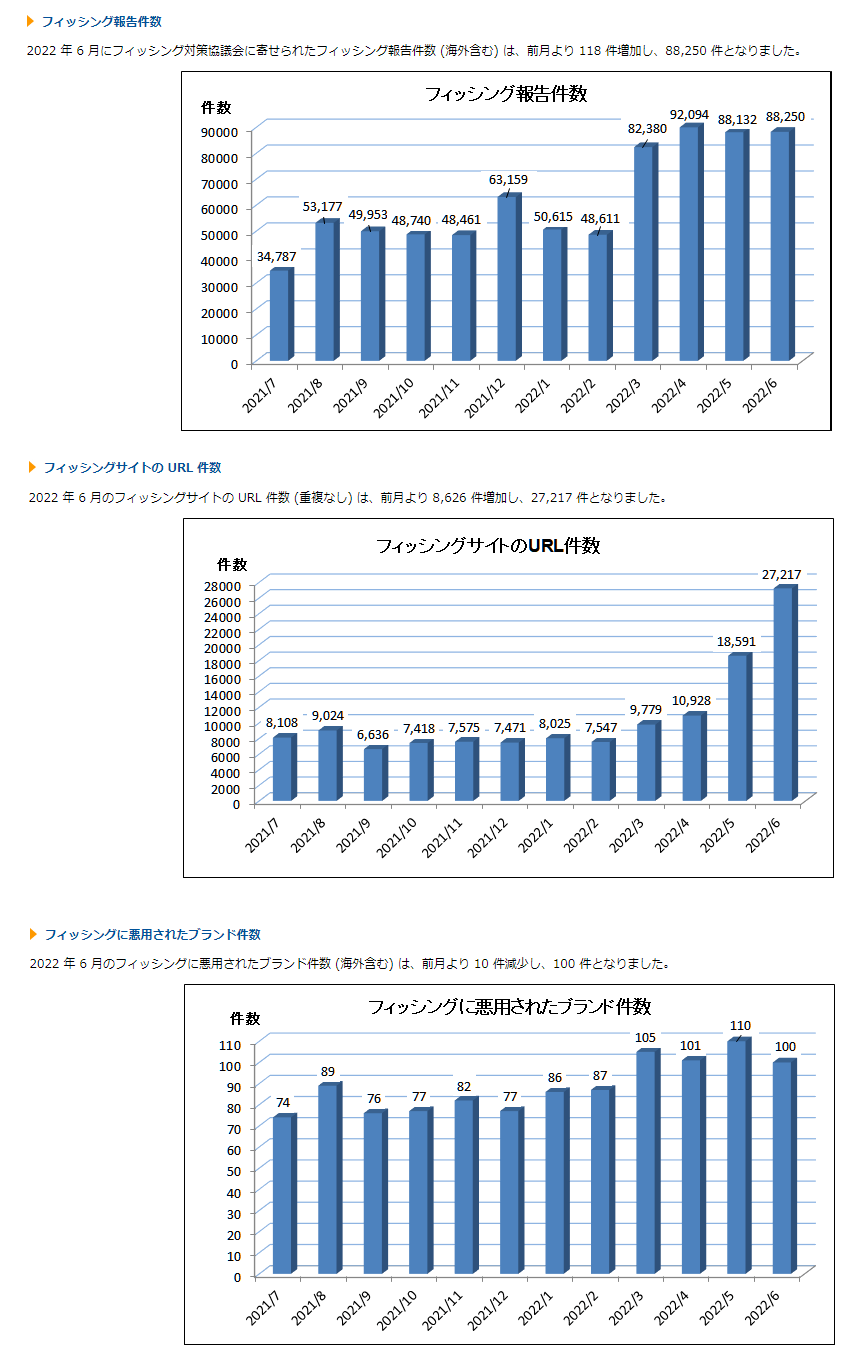

これからのフィッシング攻撃対策を考えるうえで、まずは直近(2022/06現在)のフィッシング攻撃の状況*1を見てみます。

月ごとに多少の増減変動はありますが、フィッシングの報告件数、フィッシングサイトのURL数、悪用されたブランドの件数は基本的に増加し続けていることが見て取れます。

利用者が偽サイトで被害に遭わないためには

基本的に事業者を名乗る受信メールは慎重に扱う

基本的な対策としては、たとえ利用中のサービス事業者を名乗るメールであったとしても、

- 身に覚えのないメール、SMSはすぐには信用しない。

- 届いたメール、SMS内のURLリンクは基本的にクリックしない。

など、着信したメールをうかつに信用せず、慎重に取り扱うという基本的姿勢はフィッシング被害を避ける為に非常に重要なことです。

他にも、しばしば挙げられる具体的な対策としては

- メールの送信元アドレスが正規事業者のアドレスであるか確認する。

- メール内のURLのドメインを注意深く観察し、接続先が正規サービスサイトであるかをしっかり確認する。

などがあります。

受信したメールに対して容易に信用せず慎重に取り扱うという基本的姿勢は、フィッシング被害を避ける為に非常に重要なことです。

しかし、後述のフィッシング攻撃の高度化、偽装の巧妙化を考慮すると届いたメールの真偽判定を利用者が確実にできるかというと、現実的には非常に困難になってきていると思われます。

攻撃が高度化している背景から、利用者側のリテラシーに依存する対策には、もはや限界があるかもしれません。

では、サービス利用者として、届いたメールの審議判定が困難であるならばどうしたら良いのでしょうか?

攻撃手法が高度化する中でも、有効な対策

サービス利用者が、メールの真偽判定を行うことは困難になっています。このような状況下でも有効な対策としては、

- 届いたメールのURLリンクからサイトへは基本的にアクセスせず、正規のサイトと確認済のブックマークからサイトにアクセスする

- サービス事業者が公式のスマートフォンアプリを提供している場合、アプリから公式サイトの機能にアクセスする

などが、多少手間がかかりますが現実的で安全な方法ではないでしょうか。

利便性は損なわれますが、上記に挙げたような対策は安全性を優先する方法としては現実的です。

正規メールと判断出来たときのみリンクからサービスサイトへ遷移するといった従来の手法における不確実性や不安要素を確実に取り除くことができます。

これらの情報は最低限の被害回避対策の考え方です。実際には他にも多くの有用な対策がありますので、一度、フィッシング対策協議会が提供している、多岐にわたる対策の詳細な方法論を確認するのも良いかと思います。

フィッシング対策協議会HP:https://www.antiphishing.jp/

偽サイトの調査の前に

サービス事業者側の対策について

ここまではサービス利用者がフィッシング攻撃に対する効果的な対策について記載しました。

サービス事業者としては自社のサービス事業の利用者がフィッシング攻撃の被害を受けない為に何を対策すべきなのでしょうか?

サービス事業者の皆様は、監督官庁や、ISAC活動、フィッシング対策協議会の開示情報などを通じて、フィッシング攻撃の発生状況について把握しながら対策を講じられていると思います。

また、サービス利用者からの問合せ(場合によっては被害発生に対するクレーム)を受けて、注意喚起として通知などを行ったり、利用者の方々がさらなる被害を受けないような対策を講じていると思います。

しかし、これらの活動は必須かつ重要ですが、2つの課題を残しています。

- 被害を起点として対策の初動が開始される点

- 注意喚起を受けた後、サービス利用者が能動的に対策(注意)しないといけない点

これらの課題を解決するために、サービス提供者側として積極的、直接的に被害発生抑止の為にできる対策はあるのでしょうか?

- Recorded Futureのページから無料デモを予約

フィッシングドメインを含む脅威を包括的に検知する

ドメイン偽装の高度化について

フィッシング攻撃は増加し続けており、ブランドの悪用も多数確認されています。加えて、フィッシング攻撃で配信されるフィッシングメールの偽装方法も高度化、巧妙化しつづけています。

フィッシングメール内のリンクは、過去にはIPアドレスを直接参照するもの、またはリンク先を分かりにくくするための短縮URLの利用もありました。

しかし、最近の誘導リンクは、ドメイン名に企業名やブランド名の一部を組み込んだものや、企業名やブランド名の表記文字列を誤認しやすいような文字の置換えを行った偽装ドメインを利用するホモグラフ攻撃と言われる手法、

また利用者がドメイン名入力のタイピングに誤入力し易いようなドメイン利用する、いわゆるタイポドメインを利用する手法が多くなっている様子です。

このようにサイバー攻撃者は、フィッシング攻撃対策の知見が高まった利用者を相手にしても、より高確率にフィッシングサイトへ誘導できるよう工夫を続けています。

”フィッシング詐欺ビジネスプロセス”という考え方

このような状況において、サービス事業者としての被害抑止策を考える際に有用と思われる情報があります。

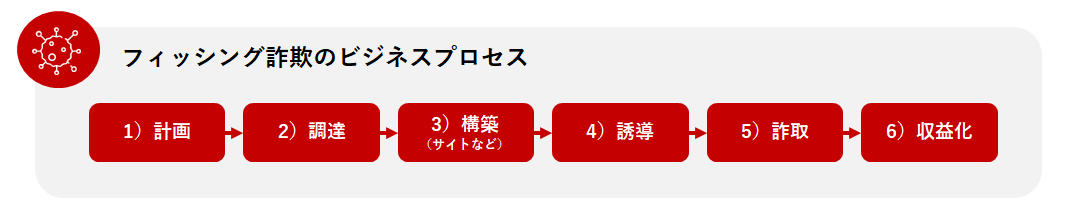

以下の図は、フィッシング対策協議会発表の”フィッシング詐欺ビジネスプロセス”*2から部分抜粋した概念図です。

フィッシング攻撃をビジネス活動として捉えた場合、図の様な6つの活動工程があるという考えです。

この工程において、一般的にサービス事業者が行っているフィッシング被害を受けた際の情報収集活動と、サービス利用者への注意喚起の活動をマッピングしてみます。

監督官庁やISACからの被害情報の共有活動は、攻撃者の活動工程的には「4)誘導」「5)搾取」の工程によって実際に発生した被害の事例情報を元にした活動となります。

このように既存のフィッシング攻撃への対策は基本的に「4)誘導」の工程以降の対策となり、「3)構築」の工程以前の対策が不足しています。

この構築工程においてフィッシング攻撃を予兆し検知できれば、フィッシング攻撃へのけん制や抑止が期待できます。

実際に、フィッシング対策協議会のガイドラインでも

- フィッシングメールが利用者に届かないこと

- 利用者がフィッシングメールを読まないこと

- 利用者がフィッシングサイトを閲覧しないこと

- フィッシングサイトを閲覧してしまった利用者が個人情報などを入力しないこと

などのフィッシング詐欺被害抑止のためのポイントが整理されています。

上記のポイントのうち、後半2つのフィッシングサイトに対する対策に注目してみます。

偽サイトを調査する「ドメイン監視」

前述のように、攻撃者はホモグラフ攻撃やタイポドメインといった手法を使い、攻撃用のドメインを登録します。

つまり、このドメイン登録を監視し続ければ、フィッシング攻撃における調達フェーズを観測することができます。これにより、攻撃の予兆を検知できるため、後工程の対策を迅速に取ることができます。

ドメイン監視とは?

サービス提供各社は自社が運用管理している企業名称、ブランド名称、製品名称を元にしたドメインを登録し、サイトやメールアドレスなどに利用しています。

前述のとおり、攻撃者はそのサービス利用者を騙し偽サイトに誘導するために、誤認識を誘発するような偽ドメインを準備して、攻撃に利用します。

また、利用者側のリンク先の確認、短縮URLへの警戒といったセキュリティ意識の高まりから、この誤認識しやすい偽ドメイン(SSL証明書完備)を利用したフィッシングサイトの使用が増えています。

そのため、サービス事業者は自社で利用しているサービス用ドメイン登録の状況を逐次把握しておき、そのドメイン名称と誤認しやすい偽装ドメインの登録状況に注意を払い続けることで、攻撃の予兆を捉えることが出来ます。

ドメインの監視のメリット

攻撃用のドメイン登録としてのドメイン取得は、先のフィッシング詐欺ビジネスプロセスにおける「2) 調達」に該当します。

攻撃者により既にフィッシングメールが大量配信開始される「4)誘導」工程よりも2段階早い工程となり以下のメリットがあります。

- 被害が発生する前(フィッシングメールが利用者に配信される前)の段階で攻撃者の準備行動の兆候を検知できる。

- より上流の工程で検知できるため「4)誘導」工程でフィッシングメールの配信がされてから利用者へ注意喚起する、といったような後手の対応にならず、被害を抑止するための活動時間に猶予が生まれる。

攻撃用偽装ドメインを見つけた後はどうするのか?

攻撃用の偽装ドメインの可能性が高いドメイン登録を検知した場合、まずは、それが本当に悪意を持って登録された偽装ドメインなのかを調査する必要があります。

もしかすると、自社内で登録した新しいドメインかもしれませんし、たまたま名称が似ている他社による正規のドメイン登録かもしれません。

偽装ドメインか否かの判断は難しい面もあり、実際にそのドメイン上でWebが公開された後に、当該サイトの内容が自社サイトのコピーであることを確認するといった、具体的な調査結果に基づき判断することになります。

ただし、ここで重要なのは、これらの観察調査を行う時点では、攻撃用のドメイン登録かどうか判別できずとも、フィッシングサイトの構築は完了していないため被害が発生しない点です。

「3)構築」工程の活動によって攻撃用フィッシングWebサイトが構築され、公開されるタイミングが、観察後より、少しでも早い「2)調達」工程の段階で予兆を捉えることができます。

攻撃の高度化やフィッシングキットの活用により、各工程の時間が短縮化が加速する中、攻撃活動工程の早い段階で検知する事のメリットは少なくないと言えます。

この早期検知により、悪性判定がされた段階(フィッシングウェブサイトが起動した直後)で利用者への注意喚起を即時行うことが可能になり、被害を抑止できる確率は高まると考えられます。

併せて、関係各組織にフィッシングサイト検知の報告を行うことでフィッシングサイト自体の停止、フィッシングサイトのテイクダウンの実施により、無力化を行うことに繋がります。

サービス事業者側で、より積極的かつ直接的な被害発生の抑止活動ができるため、事業者としての責任を全うしていると言える活動ではないかと思います。

ただ、これらの対策は、実施する内容は単純ですが、その履行、運営については手間がかかる活動でもあります。

そうした状況に対し、サービス事業者の企業名称やブランド名称の登録ドメイン情報にまつわる悪性ドメインが登録されているかどうか探索検知の支援を提供するサービスも出てきています。

当社もその様なサービスを提供していますので、最後の章でご紹介します。

「サイバーハイジーン」の必要性

セキュリティ対策におけるサイバーハイジーンの考え方がありますが、フィッシング攻撃対策としてもサイバーハイジーンの観点は重要です。

攻撃用ドメイン登録を継続的に探索するにしても、それ以前の問題として自社がサービス利用の為に登録しているドメインが管理されていないとすれば、それを偽装した攻撃用ドメインの探索は不可能です。

以下にドメイン登録の管理においてサイバーハイジーン観点でのドメイン登録を安全に管理するため何を行うべきか掲載します。

1:自社で運用中のドメイン登録の管理保全活動

- 現在自社サービスで利用中のドメイン、サブドメインについて継続的に管理する

- 自社内で新たに登録したドメイン情報についても一元的に共有管理する

2:自社で利用していないトップレベルドメイン(TLD)の継続観察活動

- 自社で登録していない、 TLDも保全管理する(たとえば、aaa.comは登録利用しているが、それ以外の利用していないトップレベルドメイン、例えばaaa.netなどを把握し管理する

- 上記未登録のドメインについて継続的に、登録状況を確認する

3:自社で登録して利用したが、現在は利用していないドメインの継続監視

- 何らかの一時的なサービス用(キャンペーン活動等)の為に取得したドメインのうち、使用し終えたドメインについて、一定期間は保持を続けるか、登録を解除した場合は継続的にそのドメインを他事業者が取得しないかを観察継続する

こうした基本的なドメイン管理の継続的な保全を行うことで攻撃用ドメインを取得される可能性を低減させることができます。

また、仮に攻撃用ドメインの継続調査活動を外部委託するとしても、基本的なドメイン管理ができていないと、調査の効果が十分ではなくなってしまいますので注意が必要です。

偽サイトの調査を代行するサービス

最後に、実際の攻撃用ドメインの継続的な調査探索活動は、想定以上に手間がかかります。また、前述のとおり、効果的な探索のためにはドメイン登録の管理も必要です。

また、活動実施の為の人員確保のほか、攻撃用のドメインの探索といってもバリエーションが多岐にわたりますので、探すべき対象に関する業務知見の獲得も比較的手間がかかる問題です。

攻撃用ドメインの探索だけではなく、より上流工程の脅威を検知できる脅威インテリジェンスサービスRecorded Futureを弊社から提供できます。

脅威インテリジェンス情報を自社で活用すると、攻撃者の「1)計画」工程である攻撃者間で行われる情報交換等の活動をよりアグレッシブに探索調査することが可能です。

フィッシング攻撃準備のための情報交換にとどまらず、多くのサイバー攻撃について自社に対する脅威を検知する源泉となりえますので併せてご検討ください。

今回の情報提供は以上となります。皆様のフィッシング攻撃対策、被害低減の一助となれば幸いです。

- Recorded Futureのページから無料デモを予約

1コンソールでフィッシングサイトの検知からテイクダウン申請まで可能

脚注(参考文献一覧)

※1 フィッシング対策協議会|2022/06 フィッシング報告状況(参照日:2022-7-20)

※2 フィッシング対策協議会|「フィッシング詐欺のビジネスプロセス分類」を公開 (参照日:2022-07-20)