「Morphisec」のライターチームの野下です。

サプライチェーン攻撃は2022年、大手企業での被害が発表されたことから話題となりました。

サプライチェーン攻撃の被害が発生し組織の業務が停止したことで、ビジネス上での被害は計り知れません。

本記事では、サプライチェーン攻撃の対策におすすめしているウイルス対策ソフトや、サプライチェーン攻撃の攻撃手口などを解説しています。

記事を読んだ後に「サプライチェーン攻撃の対策を相談したい」「サプライチェーンを悪用した攻撃をもっと知りたい」という方は、お気軽にお問い合わせください。

- Morphisecの製品ページから資料請求する

サプライチェーン攻撃への対策を検討されている方へ

目次

サプライチェーン攻撃とは何か?

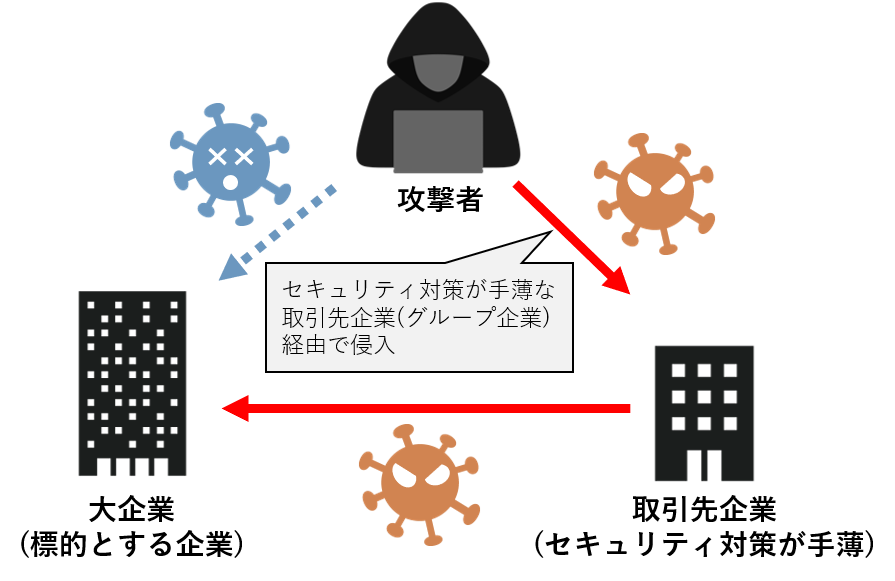

サプライチェーン攻撃とは、標的とする企業に対して直接サイバー攻撃を行うのではなく、セキュリティ対策が手薄な関連企業や取引先企業を経由して、標的とする企業へ不正アクセスを狙ったサイバー攻撃です。

サプライチェーン攻撃はサプライチェーンを狙いターゲットとなる企業に侵入する攻撃の総称であり、ランサムウェアやマルウェアなどに感染したあとの被害はさまざまでしょう。

サプライチェーンというと、製品の原材料・部品の仕入れから製造・配達・販売・消費までの供給連鎖のことです。一連のサプライチェーンの過程をひとつの企業で完結することは難しく、必ずと言っていいほど複数の企業が関連します。

サプライチェーン上に複数の企業が関わるため、企業ごとにセキュリティリスクの考え方や対策の水準も異なります。

組織のセキュリティ水準が低い場合、関連企業内の弱点となりやすいことから、結果的にターゲットとなる企業への侵入されてしまいます。

そのため、ひとつの組織で対策を行うのではなく、中小企業を含んだグループごとにセキュリティのレベルを強化することが重要となります。

サプライチェーン攻撃の目的

サプライチェーン攻撃は企業を標的としたサイバー攻撃です。

サイバー攻撃者が企業を狙う目的は主に、身代金の要求であり、侵入後はランサムウェアなどに感染させ業務に支障を与えます。

その後、感染した端末から不正アクセスを行い、情報を窃盗します。

窃盗したデータは、データを欲する他のサイバー攻撃者に売却することや、データを人質として脅迫文で金銭を要求し、攻撃者が利益を得ることになります。

【2023年の最新情報】サプライチェーン攻撃の被害は増加傾向

独立行政法人情報処理推進機構(IPA)が発表している最新の「情報セキュリティ10大脅威 2023」では、組織の脅威としてサプライチェーンの弱点を悪用した攻撃として2位にランクインしています*1。

サプライチェーン攻撃は2019年、組織の脅威として4位に初めて登場し、その後2020年、2021年と3年連続で4位にランクインしました*2。

昨年度の2022年では3位にランクインし順位が上がったことから、組織の脅威として注目が集まっている傾向にあります。

- 情報セキュリティ10大脅威 2023から組織の脅威のみ抜粋

順位 | 組織 |

1位 | ランサムウェアによる被害 |

2位 | サプライチェーンの弱点を悪用した攻撃 |

3位 | 標的型攻撃による機密情報の窃取 |

4位 | 内部不正による情報漏えい |

5位 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

6位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

7位 | ビジネスメール詐欺による金銭被害 |

8位 | 脆弱性対策情報の公開に伴う悪用増加 |

9位 | 不注意による情報漏えい等の被害 |

10位 | 犯罪のビジネス化(アンダーグラウンドサービス) |

- Morphisecの製品ページから資料請求する

サプライチェーン攻撃への対策を検討されている方へ

2022年最新のサプライチェーン攻撃による被害事例

ではなぜ、「情報セキュリティ10大脅威 2023」でサプライチェーン攻撃は2位に浮上したのでしょうか?

筆者独自の考察ではありますが、2022年に発生した大規模なサプライチェーン攻撃により、再注目を集めたことがきっかけだと考えられます。

この項目では大規模なサプライチェーン攻撃の被害を5つ取り上げてみたので、見てみましょう。

1|大手認証サービスから発生した事例

アメリカに本拠地を置く認証サービスを提供する大手プロバイダーは、悪名高いサイバー攻撃グループ「Lapsus$」によってネットワークをハッキングされました*3。

この「Lapsus$」は、大手プロバイダー企業のデータを窃盗することではなく、認証サービスを利用しているクライアントを標的にしていることを公表しました。

ハッキング行為自体は、2022年1月16日~21日にかけて行われ、全顧客データの2.5%に相当する366の法人企業が不正アクセスの被害に遭ったことを発表しています。

2|大手チャットサービスから発生した事例

カナダに本拠地を置く、業務用チャットサービスを提供している企業が、サプライチェーン攻撃の被害を受けたことも話題となりました*4。

チャットサービスを狙ったサイバー攻撃者は、提供元の企業が保有するインフラストラクチャーに不正侵入を試み、ソフトウェアのインストーラにバックドアを導入した事例です。

設置されたバックドアから、追加のマルウェアを送り込むよう仕込まれていたことから、インストーラを実行したエンドユーザーに侵入を図ったことが考えられます。

この被害事例は具体的な被害数などは公表されていませんが、チャットサービス自体が多く普及していることから被害は少なくなかったと考察できるでしょう。

3|建設コンサルティング業界から発生した事例

これまでは、国外の被害事例を紹介しましたが、日本国内でも大手企業が被害を受けたことも話題となりました*5。

国内の大手建設コンサルティング企業は社内サーバへのランサムウェア被害により、結果として純利益の予想を約20.5億から14.5億に下方修正を発表しています。

約6億円の損害が出た理由の1つは、グループ企業にも被害が浸透してしまい、業務が滞り納品時期などが遅延してしまったことが原因です。

4|医療機関から発生した事例

日本国内の病院でもサプライチェーン攻撃による大きな被害を発表しています*6。

インシデントが発生した起点は病院が契約している給食配給事業からで、2021年9月のVPN機器の脆弱性への対応が不十分であったために不正にアクセスされました。

病院などが取り扱う医療機器については、厚生労働省も合理的な手段で保護できない医療機器を「レガシー医療機器」と定義していることから、対策を促しています*7。

医療機器は急速なデジタル化が進み、アナログ装置では実現できなかった機能が開発されました。

急速にデジタル化された医療機器は機能的なメリットがあるがゆえに、継続的に利用されているため、セキュリティ対応のサポート期間が超えてしまうことが問題を更に悪化させています。

5|大手自動車メーカーから発生した事例

2022年、国内の大手自動車メーカーはサプライチェーン攻撃によりマルウェアの感染被害を受け、生産工場を一時的にストップする事態となりました*8。

感染経路は、セキュリティ水準が低いサプライヤーから侵入されたと発表しています。

被害規模は、14ヶ所の工場の28ラインにもおよび、1万3000代の生産を見送りとなりました。

被害規模の大きさと有名な大手企業がサプライチェーン攻撃の被害に遭ったことで、大きな話題となったことは記憶に残っている方も多いのではないでしょうか。

サプライチェーン攻撃の3つの手口

先ほどお伝えした通り、サプライチェーン攻撃は直接のターゲットである企業を攻撃するのではなく、関連するサービスや取引先の企業といった外部を通じて攻撃を仕掛ける手口です。

これに対処するためには、自社だけでなく取引先や関連企業とも連携し、情報共有やセキュリティ対策を強化していくことが重要となります。

セキュリティを強化する前に、代表的な3つの手口を理解した上で対策することをおすすめします。

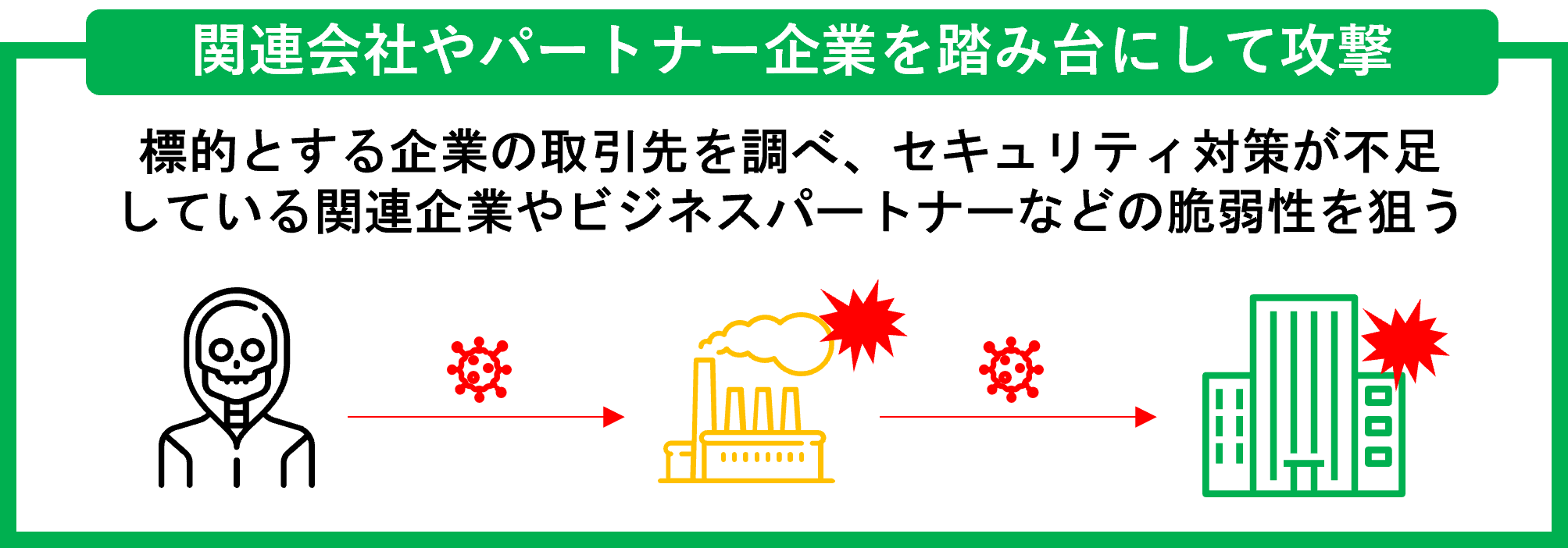

関連会社やパートナー企業を踏み台にして攻撃するケース

標的とする企業の取引先を調べ、セキュリティ対策が不足している関連企業やビジネスパートナーなどの脆弱性を狙います。

狙った企業から情報を調達したあと、情報やネットワークへのアクセスを利用してターゲットとする組織への攻撃を仕掛けます。

攻撃者は大手企業がセキュリティ対策の水準が高いことを知っているため、手薄な中小企業を狙った手口となります。

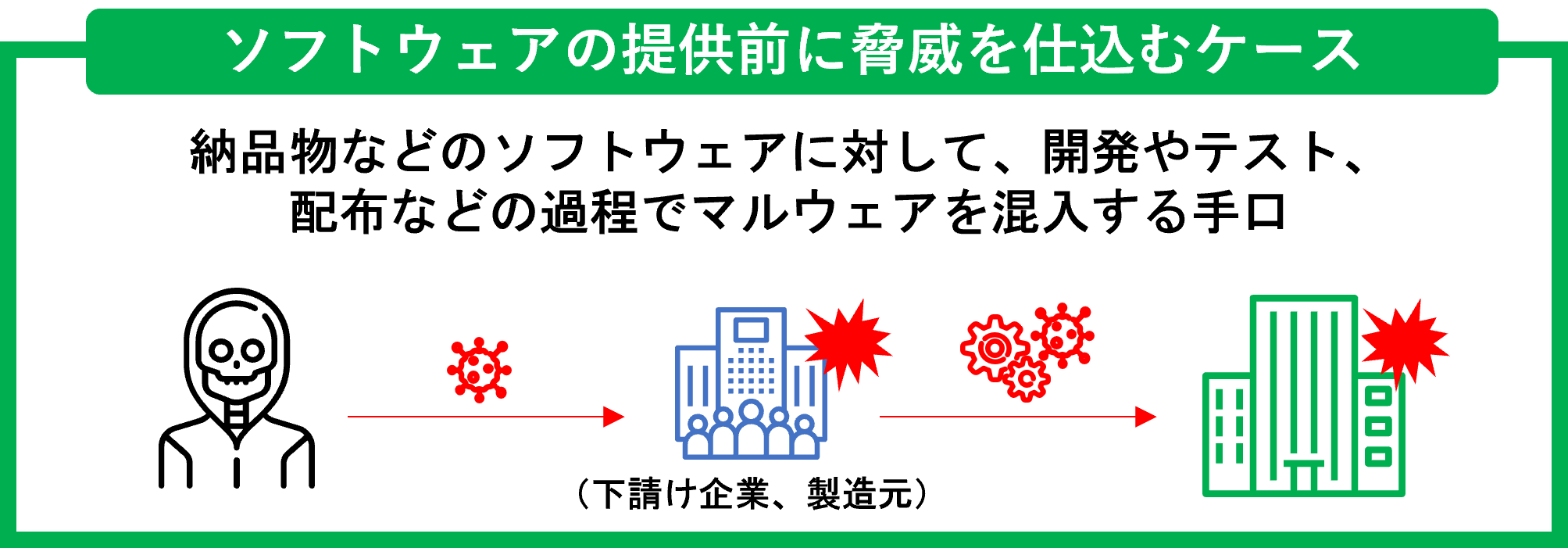

ソフトウェアの提供前に脅威を仕込むケース

納品物などのソフトウェアに対して、開発やテスト、配布などの過程でマルウェアを混入する手口もあります。

例えば、ソフトウェアのアップデートの過程を悪用し、正規のアップデートに偽装してマルウェアを配布することが考えられます。

ユーザーは信頼しているソフトウェアからのアップデートと認識し、気づかぬうちにマルウェアに感染してしまう恐れがあります。

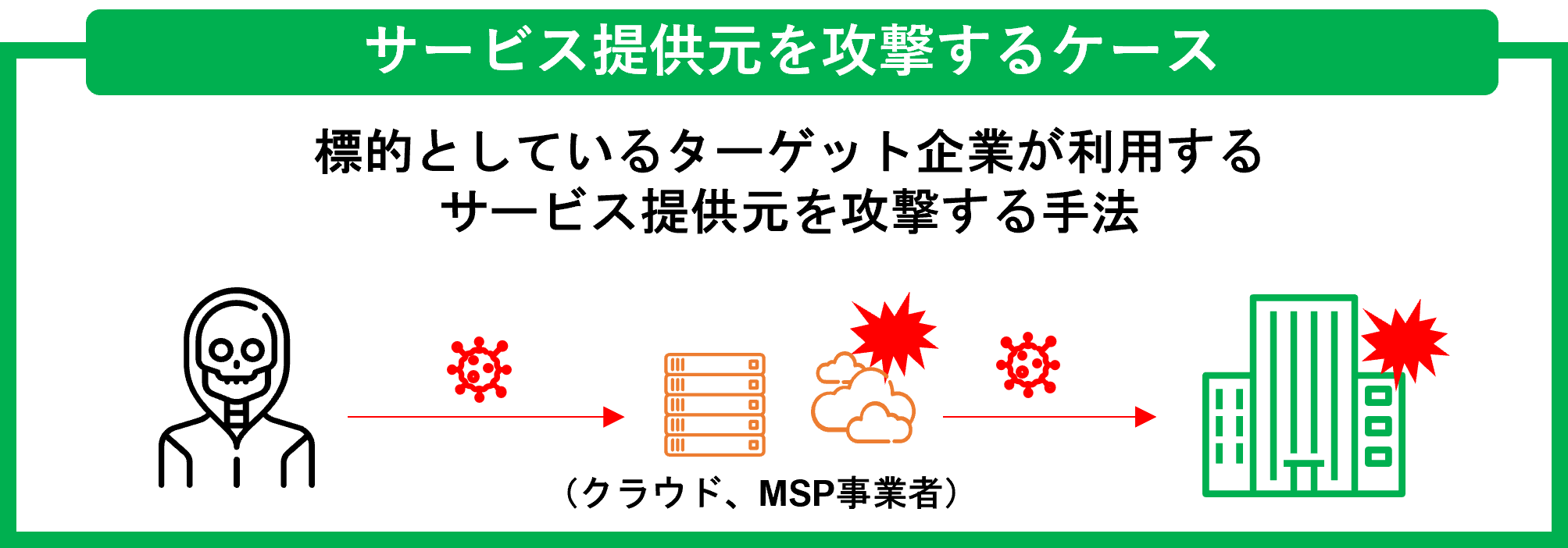

サービス提供元を攻撃するケース

標的としているターゲット企業が利用するサービス提供元を攻撃する手法です。

例えば、クラウドサービスや外部ITサポートを提供する企業を通じて、ターゲットとする企業に侵入するといったことが考えられます。

過去に、とあるMSP事業者(マネージドサービスプロバイダー)とその顧客がサプライチェーン攻撃の被害に遭ってしまい、手口が発覚しました。

MSP事業者が請け負って管理していた企業のネットワークから、ランサムウェアが侵入しMSP事業者の顧客となっていた企業が多くの被害を受けたとされています。

サプライヤー(中小企業)が狙われる背景

ここまで、サプライチェーン攻撃による被害事例と攻撃の手口をご紹介しました。

冒頭にお伝えした通り、大手企業のセキュリティ対策の水準が高くなったことでサイバー攻撃者が攻撃を仕掛けにくくなり、手薄の中小企業から侵入を図ろうとしています。

また、近年では働き方改革や新型コロナウイルスの影響で、テレワークが積極的に取り入れられたことも攻撃者にとっては追い風になったのではないでしょうか。

企業によっては古いNW機器を緊急避難的に利用したり、脆弱性の修正をしないままNW機器を使うケースが増えたことで、攻撃者もVPN機器を探索し脆弱性を突いて攻撃する機会が増えたと推察できます。

さらに近年では、ランサムウェア攻撃のエコシステム(RaaS)の発展が進んでいることから、高度なITの技術を持ち合わせていなくとも、容易に攻撃を行えるアフィリエイトが増えたため、狙いやすい中小企業に被害が広がったことも背景として考えられます。

M&Aの活発化でサプライヤーの対策が急務

2023年上期の企業M&Aの件数は、501件とリーマンショック後の最多であったとされています*9。

M&Aを行った大手企業は、M&Aをした対象企業の規定やセキュリティ対策の実施状態など、確認を行う必要があります。

確認を行った上で、M&Aを行った大手企業の求めるセキュリティ水準や規定に沿っていない場合、修正が必要です。

買収された企業が既に各種の国際規格(ISO、PCIDSSなど)に則っている場合、修正は容易ではなく、考え方の整合も必要となるので苦労があると思います。

特に、M&A以前にそれら規定とは無関係の場合や、買収された企業が所属していたグループのポリシーに準じていた場合、文化が異なる国で活動している場合など、調整するためにさらなる時間が発生するでしょう。

親会社が子会社などの関連企業全体のセキュリティ状況を監視していても、海外にある関係会社が対応しなければならないのであれば、「問題があること」を報告でき、かつ「大事には至らない」状態・体制を作っておく必要があるのではないでしょうか。

とは言っても、リアルタイムに「問題があること」を知り、事前に「大事には至らない」仕組みを作ること自体が難しいことは事実です。

サプライチェーン攻撃の対策に役立つ参考規格

サプライチェーン攻撃は、攻撃手口の複雑性と高度さから、近年ますます高まる脅威となっていると考えて良いでしょう。

企業が行うべきセキュリティ対策は、「サイバーセキュリティ経営ガイドラインVer2.0」、「NIST CSF(Cyber Security Framework)」、「NIST SP800」などの規格が参考となります。

以下、サプライチェーン攻撃への対策を強化する上での3つの主要な規格をご紹介します。

- Morphisecの製品ページから資料請求する

サプライチェーン攻撃への対策を検討されている方へ

サイバーセキュリティ経営ガイドラインVer2.0

経済産業省と独立行政法人情報処理推進機構(IPA)が策定した「サイバーセキュリティ経営ガイドライン」は、「経営者が認識すべき3原則」と「サイバーセキュリティ経営の重要10 項目」でサプライチェーン攻撃に対するセキュリティ対策の重要性と対策ポイントを以下の通り通知しています*10。

「2. 経営者が認識すべき3原則(2)」より抜粋

「自社は勿論のこと、ビジネスパートナーや委託先も含めたサプライチェーンに対するセキュリティ対策が必要」

「3. サイバーセキュリティ経営の重要10 項目 の指示9」より抜粋

「ビジネスパートナーや委託先等を含めたサプライチェーン全体の対策及び状況把握」

ガイドラインでは自社だけでなく、ビジネスパートナーや委託先を含むサプライチェーン全体のセキュリティ対策が必要と指摘しています。

また、ガイドラインにそぐわず不適切な対策がとられている企業は、自社への攻撃リスクだけでなく、他社への2次被害のリスクがあり加害者となりうる恐れがあるでしょう。

具体的な対策としては、取引先選定時のリスクマネジメント、契約時のセキュリティ対策内容の明確化、定期的な対策状況の報告と確認、事前のセキュリティ対策を講じることが必要です。

そのほか、セキュリティインシデントが発生した際に迅速かつ的確に対処するチーム、「CSIRT(Computer Security Incident Response Team)」を設定しておくことを推奨します。

CSIRTは文字のごとく、コンピューターに関わるセキュリティ事故を対応するチームです。

大手企業、中小企業に関わらず、セキュリティインシデントが発生する前提で前もって特命チームを設定しておくことが重要でしょう。

NIST CSF(Cyber Security Framework)

NIST CSFは、米国国立標準技術研究所(NIST)が発行したサイバーセキュリティの規格です。

元々は、米国で特にセキュリティ対策を重視すべきと考えられている重要インフラの事業者向けに作成されましたが、セキュリティ管理や対策が体系的にまとまっており、現在では国・業種問わずセキュリティ対策を講じる際に参考とされています。

以下は、NISTで定められている「コア機能」と呼ばれる5つの管理機能で、CSFではこれらのコア機能に対して具体的なカテゴリと方法が以下の画像の通りまとめられています。

現在、NIST CSFの規格は大手企業を中心に広がっており、グループ企業や関連会社を多く抱える大企業や、積極的に海外展開を行っているグローバル企業が取り入れています。

NIST SP800

NIST CSFとは別に、米国国立標準技術研究所(NIST)が発行した規格の1つに「NIST SP800」を発表しています。

SP800は様々なシリーズがありますが、中でも「SP800-171」では「連邦政府以外のシステムおよび組織における非機密扱いの管理情報保護」のためのガイドラインと位置づけられていることから、企業や組織のセキュリティ対策のガイドラインと言えます。

防衛省の外局である防衛装備庁が、2019年5月にSP800-171相当のセキュリティ要求事項を調達基準に盛り込み、防衛産業に関係する製造業・重工業・建機メーカーなどの元請け企業や部品供給メーカーなどに適用したことで話題となりました。

サプライチェーン攻撃への対策まとめ

セキュリティ対策と聞くと、自社の対策ばかりに目が行きがちになってしまいます。

しかし、関連企業であるグループ企業や委託先を経由するサプライチェーン攻撃は、サプライチェーン全体でセキュリティのレベルを向上する必要があります。

つまり、自社だけでなく関連企業への声がけやウイルス対策の把握、安全性の確認が必要となるでしょう。

NIST CSFのような汎用的なサイバーセキュリティのフレームワークを参考に、組織のセキュリティ弱点を把握し、対策の優先順位付けを行うのに役立ちます。

他組織との取引時には、情報の機微性やビジネスリスクを考慮し、必要に応じて監査を行うことが重要です。法規制やガイドラインに基づく運用の確認や、適切な契約の交わし方も考慮点として挙げられるでしょう。

技術的な対策であれば、当社で取り扱っているMorphisec(モルフィセック)を導入し、エンドポイントを保護しつつ組織を保護して行くことが大切です。

Morphisecの特許技術である「Moving Target Defense(MTD)」により、従来の手法とは全く異なる防御手法を用いて攻撃をリアルタイムで防御し、攻撃を実行するマルウェアを活動させません。

中小企業のような情報セキュリティ担当者が数名である組織でも、スムーズなインストールを可能で、導入後の運用の手間が少なく、作業負担を発生させないことも特徴の1つです。

また、オフライン環境でも全機能が動作するエンドポイントセキュリティ製品のため、工場のようなパッチの適応が難しい環境でも保護が可能となっています。

サプライチェーンの「製造」工程を担う製造業の方に適合しやすいセキュリティ対策ソフトとなっているため、従来のウイルス対策ソフトがインストールできない環境である企業にも採用いただいています。

サプライチェーン攻撃の対策は自社のみならず、取引先企業を守るためにも必要な対策です。大企業だけではなく今後は取引のある関連企業も含めて、セキュリティに対して再考していく必要があるでしょう。

- Morphisecの製品ページから資料請求する

サプライチェーン攻撃への対策を検討されている方へ

※1 独立行政法人情報処理推進機構(IPA)|情報セキュリティ10大脅威 2023(参照日:2023-09-12)

※2 独立行政法人情報処理推進機構(IPA)|情報セキュリティ10大脅威 2019(参照日:2023-09-12)

独立行政法人情報処理推進機構(IPA)|情報セキュリティ10大脅威 2020(参照日:2023-09-12)

独立行政法人情報処理推進機構(IPA)|情報セキュリティ10大脅威 2021(参照日:2023-09-12)

※3 TechCrunch|Okta says hundreds of companies impacted by security breach(参照日:2023-09-12)

※4 CrowdStrike BLOG|CrowdStrike Falcon® Platform Identifies Supply Chain Attack via a Trojanized Comm100 Chat Installer(参照日:2023-09-12)

※5 ITmediaNEWS|ランサムウェア攻撃で7億円超の特別損失、建設コンサル大手のオリエンタルコンサルタンツが発表(参照日:2023-09-12)

※6 地方独立行政法人大阪府立病院機構|情報セキュリティインシデント調査委員会報告書について(参照日:2023-09-12)

※7 厚生労働省 | サイバーセキュリティ対策の強化について(注意喚起)(参照日:2023-08-01)

※8 ロイター|トヨタ全工場停止、供給網にサイバー攻撃リスク 下請けの対策に課題(参照日:2023-09-12)

※9 M&A Online|【2023年上期のM&A】501件はリーマン後で最多|金額ランキング上位30の顔ぶれは?(参照日:2023-09-12)

※10 経済産業省|サイバーセキュリティ経営ガイドラインVer2.0(参照日:2023-09-12)