サプライチェーン攻撃とは?攻撃の方法、日本・海外の被害事例と対策方法を解説

2021.12.24

サプライチェーン攻撃とは?関連企業や取引先企業を経由して不正侵入をする攻撃の総称

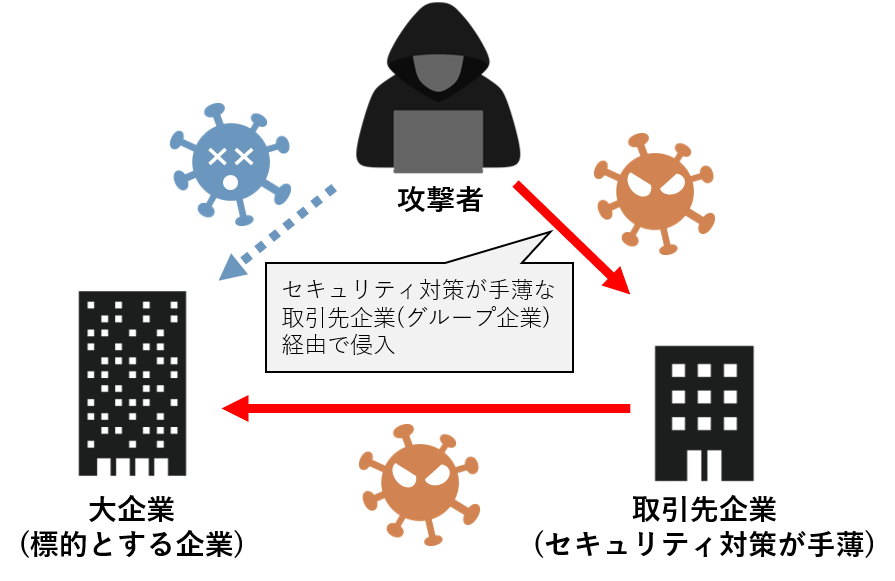

サプライチェーン攻撃とは、標的とする企業に対して直接サイバー攻撃を行うのではなく、セキュリティ対策が手薄な関連企業や取引先企業を経由して、標的とする企業へ不正侵入をするサイバー攻撃です。サプライチェーン攻撃はサプライチェーンを狙った攻撃の総称であり、攻撃手段としてはランサムウェアやファイルレス攻撃などのさまざまな攻撃を行います。

サプライチェーンというと、製品の原材料・部品の仕入れから製造・配達・販売・消費までの供給連鎖のことで、一連の過程をひとつの企業で完結することは難しいでしょう。サプライチェーン上に複数の企業が関わるため、企業ごとにセキュリティ対策の水準も異なります。低い水準にある企業がサイバー攻撃に遭い、結果的に標的となる企業への侵入を許してしまいます。そのため、各社・グループごとにセキュリティ対策を強化することが重要です。

サプライチェーン攻撃の目的

サプライチェーン攻撃は企業を標的としたサイバー攻撃です。攻撃者が企業を狙う目的は主に身代金の要求であり、侵入後はランサムウェアなどに感染させ業務に支障を与えます。その後、脅迫文などで金銭を要求し、攻撃者が利益を得ることになります。

製造業のサプライチェーン攻撃の被害事例、損害賠償の事例

事例1:アイルランドのITベンダ企業

2021年7月、アイルランドのITベンダ企業はVSAソフトウェアの脆弱性を狙われたサプライチェーン攻撃を受けました[1,2]。狙われたITベンダとその顧客の約1,500社が被害に遭い、ITベンダには身代金として約79億円が請求されました。

ITベンダ企業の顧客の中で0.1%ほどが被害に巻き込まれましたが、サプライチェーン上で上流に位置していたこともあり被害規模が大きくなってしまった事例と言えます。

事例2:デンマークの証券取引企業

2020年7月、デンマークに本社を置く証券取引企業が外部に委託していたサーバが攻撃を受け、個人情報(連絡先、銀行口座、本人確認書類等)が流出してしまった事例[3]。被害額や実際に流出した個人情報の数などは公表されていませんが、サーバ管理を委託していた取引先から情報が流出したケースとなります。

事例3:国内の電機メーカー企業

2020年1月、日本国内の電機メーカーがサプライチェーン攻撃と考えられる被害に遭いました。防衛機微情報が狙われた可能性があるとされています[4]。

サプライチェーン攻撃の手法

冒頭で述べた通り、サプライチェーン攻撃とはサプライチェーンを狙った攻撃の総称であり、各種の攻撃手法に適用できるサイバー攻撃対策が必要です。ただ、通常の攻撃とは違い安心している取引先企業を経由して間接的に侵入して来ることが特徴です。

サプライチェーン攻撃の特徴である、間接的にサイバー攻撃に遭うケースを3点ご紹介します。

①取引先を踏み台にした感染ケース

標的とする企業の取引先を調べ、セキュリティ対策が不足している関連企業にサイバー攻撃を行いメールアドレスの情報を盗みます。情報を盗んだ後、攻撃者は取引先を装ったメールで添付ファイルを標的とする企業に送付(ファイルレス攻撃)し、ランサムウェア等に感染させるケースです。

②ハードウェアやソフトウェアを通じた感染経路

製造元である取引先企業に不正侵入を行い、納品物(ハードウェアやソフトウェア)に対してランサムウェア等のマルウェアを埋め込みます。納品物を受け取った企業はマルウェアに気が付かず、社内に感染が広がってしまうケースです。

③委託先から情報を盗むケース

標的とする企業がサーバ運用等の業務を取引先企業に委託している場合、取引先企業に対してサイバー攻撃を行い機密情報を盗みます。盗んだ機密情報を質に金銭の要求などを行うケースです。

サプライチェーン攻撃の対策方法

上記のケース①、②に共通することは、どちらも端末機器(エンドポイント)が感染してしまう点です。特に②のハードウェアやソフトウェアを通じた感染は、感染に気が付きにくく、気づいた頃には感染が大きく広がり、取り返しのつかない状況に陥ることが想定されます。

シグネチャで検知・検出を行う従来型のアンチウィルスソフトだけではなく、エンドポイントを未知の攻撃から保護するセキュリティ対策を考える必要があるでしょう。

③の委託先企業からの情報窃取には、各取引先企業にセキュリティ対策を呼び掛け、企業ごとにセキュリティ水準を上げていくしか方法はないと考えられます。もし、取引が始まる前段階の場合は、取引先企業のセキュリティポリシー等の情報を収集し、セキュリティ対策にどれほど注力しているか確認しておくことが必要です。

サプライチェーン攻撃対策の課題を解決する「Morphisec」

当社で取扱っているMorphisec(モルフィセック)は、エンドポイントを保護し攻撃を成立させない、という特徴を持っています。特許技術である「Moving Target Defense(MTD)」により、従来の手法とは全く異なる防御手法を用いて攻撃をリアルタイムで防御し、攻撃を実行するマルウェアを活動させません。

また、オフライン環境でも全機能が動作するエンドポイントセキュリティ製品のため、工場のようなパッチの適応が難しい環境でも保護が可能です。サプライチェーンの「製造」工程を担う製造業の方に適合しやすいセキュリティソフトとなります。

サプライチェーン攻撃の対策は自社のみならず、取引先企業を守るためにも必要な対策です。大企業だけではなく今後は取引のある企業も改めてセキュリティに対して再考する必要があるでしょう。

[1] Updated Kaseya ransomware attack FAQ: What we know now(2021/12/24)

[2] 米司法省がテック企業Kaseyaを攻撃したハッカーを起訴、別件の身代金6.9億円も押収(2021/12/24)