Recorded Futureライターチームです。

本記事では、ダークウェブを監視しサイバー攻撃を防ぐ方法についてご紹介しています。

ダークウェブは、一般的な検索エンジンでは表示されないウェブサイトの一種であり、匿名性が高いことが特徴です。

この特徴から、ダークウェブでは違法な物品や情報の取引が行われることもあり、取引されたそれらの物品やデータが新たな犯罪を引き起こす要因となっています。

ダークウェブへの情報流出を防止する一般的な対策として、セキュリティソフトの利用や境界防御の強化、アカウント管理の徹底などの対策が取られている一方で、ダークウェブへの情報流出や、それをきっかけとしたサイバー攻撃の被害が後を立ちません。

では、ダークウェブに情報が流出した場合の被害を最小限に抑えるためにはどうすれば良いのでしょうか。

記事の後半では、ダークウェブへの情報流出による被害を最小化する対策や、脅威インテリジェンスを活用したダークウェブの監視についてお話します。

ダークウェブを起点としたサイバー攻撃やデータ侵害などの被害発生リスクを最小限に抑えたい、脅威インテリジェンスの導入をご検討中の企業の方は、ぜひ参考にしてください。

- Recorded Futureのページから概要資料を請求

脅威インテリジェンス最大手のRecorded Future

目次

ダークウェブとは?

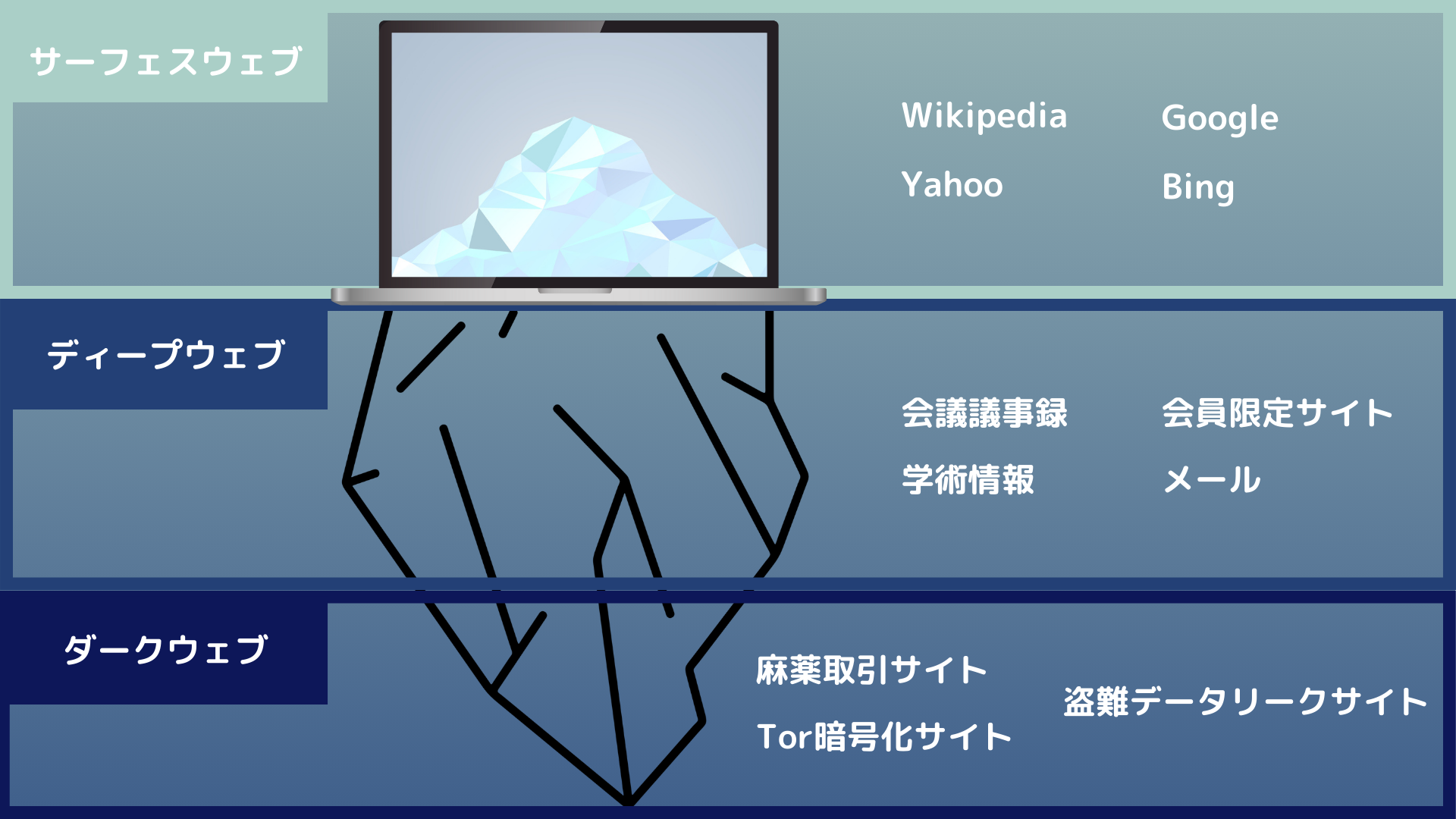

ダークウェブとは、一般的な検索エンジンで表示されない(インデックス化されていない)ディープウェブの一種であり、プライバシーの保護と高い匿名性を確保するため、アクセスに際し特定のソフトウェアや認証などを必要とするウェブサイトのことです。

一方、ディープウェブやダークウェブとは異なり、GoogleやYahoo!などの一般的な検索エンジンに表示されるウェブサイトは、サーフェスウェブと呼ばれます。

ウェブサイトと聞くと、多くの方は検索エンジンに表示されるサーフェスウェブを思い浮かべると思いますが、実際のところ、サーフェスウェブは全ウェブサイトの5-10%程度とされています。

残りの約90-95%は、ディープウェブや更に深層のダークウェブが占めています。

つまり、ウェブサイトのほとんどはディープウェブなのです。

サーフェスウェブ、ディープウェブ、ダークウェブにおける検索エンジン上での露出の割合は、よく氷山に例えられます。氷山は、海上に姿を現している部分は全体のおよそ10%程度に過ぎず、その残りの大部分は海上から見えない海の中にあるためです。

ダークウェブの歴史

ダークウェブは、その秘匿性の高さ故に犯罪者に利用される場ともなっており、一部では疑わしい活動の温床にもなっています。

しかし、ダークウェブは、インターネット上における言論の自由とプライバシー保護を追求する一環として生まれました。特に、通信の秘匿化するツールが公開されたことで、ダークウェブの形成が加速されました*1。

通信の秘匿化ツールのうち、特に有名なツールが「Tor」です。

「Tor」は、1995年に米国海軍調査研究所(NRL)が開発した「Onion Routing(オニオン・ルーティング)」技術を基に作られました。

後にこの技術は、非営利団体のプロジェクトに引き継がれ「The Onion Router(オニオンルーター)」という名称に改められ、その略称として「Tor」が一般的に使われるようになりました。

「Tor」はダークウェブにアクセスするために頻繁に利用される技術の1つであり、その名称は「たまねぎのように層を重ねて暗号化を施し、接続経路を匿名化する」ことを象徴し、その機能性を示しています*2。

ダークウェブは、Torの特性を悪用した闇市場の出現、拡大とともに発展を遂げてきたと言えます。

「ダークウェブ」の存在が広く知られるきっかけとなったのは、大規模な闇市場「シルクロード(Silk Road)」の存在です。シルクロードは、2013 年に連邦捜査局(FBI)によって閉鎖されたことが世界的に報道され、その名が広く知られるようになりました。

シルクロードの閉鎖以降、ダークウェブ上の違法な取引を規制する警察の動きは強化されていますが、違法薬物の販売をはじめとする闇市場の活動は後を絶ちません *1。

ダークウェブ上の闇市場で取引されているもの

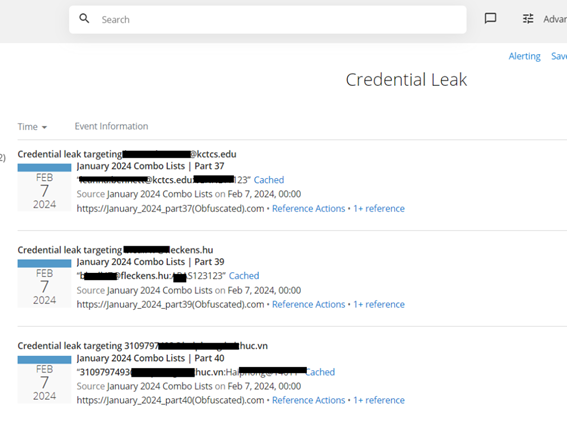

違法薬物や銃器をはじめとする物品が取引される闇市場以外にも、ダークウェブには犯罪者が窃取した情報を公開するリークサイトが存在します。

リークサイトには、主にサイバー犯罪によってターゲットから窃取されたクレデンシャル(認証情報)や機密情報など、不正に入手された情報が公開されます。

近年では、企業に対するランサムウェア攻撃を行った際に、身代金が支払われない場合の二重恐喝の手段として利用されることもあります*3。

様々な用途でサイバー犯罪者に利用されるダークウェブ上の闇市場やリークサイトでは、次のような情報も見られます。

- マルウェアを作成するためのツールキット

- 偽造クレジットカードやクレジットカード情報

- 住所や電話番号などの個人情報のリスト

- 従業員識別番号

- デジタル証明書

- VPN のユーザー名とパスワード

- WebサイトへのログインIDとパスワードのリスト等のクレデンシャル

画像:ダークウェブ上のクレデンシャル情報を検知した、脅威インテリジェンス「Recorded Future」のスクリーンショット

流出した情報が悪用されるとどうなるのか

企業にとって最大の脅威は、流出した情報がダークウェブ上の闇市場やリークサイトで取引されることや、公開されることです。

例えば、ダークウェブ上で販売されたクレジットカード情報は、犯罪者によって不正な購入や詐欺に利用されることがあります。

また、企業が保持している顧客の支払い情報やクレジットカード情報などがダークウェブで取引されると、これらの情報を使った不正な行為が可能となります。

また、企業の機密情報や特許情報がダークウェブで取引された場合、それらの情報が競合他社やスパイに利用される可能性があります。

2020 年 4 月のアメリカの航空機メンテナンス会社へのランサムウェア攻撃では、同社のシステムがランサムウェアに感染し、システム内のデータが暗号化されました。

さらに、この攻撃では、攻撃者によって 1.5TB(攻撃者の主張による)のデータが盗み出され、ダークウェブ上でその一部が公開されました。

リークサイトには身代金が支払われない場合、更に情報を公開することを示唆する文言も記載されており、二重恐喝の目的があったとされています。

攻撃の後も同社のネットワーク内に潜伏しデータを窃取し続け、本インシデントの調査対応作業に関する同社のファイルまでもがリークサイトで公開されていたことが分かっています*3。

このようなランサムウェア攻撃では、ダークウェブ上でランサムウェアを取引するRaaS(ラーズ、Ransomware as a Service)というビジネスモデルが利用されるケースが多く見られます。

RaaSでは、ランサムウェアが手頃な価格で販売されており、その使用方法の指導や技術サポートなども提供されています。これにより、技術的なスキルがない人でもサイバー犯罪が可能な状況となっています。

また、RaaSの特徴として、「データ暗号化マルウェア」の他に「情報窃取型マルウェア」などもセットで販売されることがあり、それが二重恐喝に発展するきっかけとなっています。

この手法では、攻撃対象の組織が保有する機密情報や個人情報をランサムウェアで盗み出し、データの復号に対して身代金を要求するだけでなく、支払われない場合には盗んだデータを公開すると脅迫することもあります*4。

ダークウェブへの情報流出を防ぐ方法

企業にとって、ダークウェブ上で顧客情報や機密情報が流出することは、個人情報保護法への抵触といった法的リスクだけでなく、顧客からの信頼損失や企業の競争力低下といった深刻な影響をもたらします。

そのため、多くの企業は情報の流出を防止するための対策を講じています。具体的には次のような対策があります。

セキュリティソフトを利用する

近年のサイバー攻撃では防御を回避する機能を持つマルウェアが用いられることが多いため、その対策として、高度なセキュリティソフトを導入することが求められます。

境界防御を強化する

境界防御とは、組織のネットワークやシステムへの不正アクセスを防ぐために、外部との接続点であるネットワークの境界においてセキュリティ対策を行うことです。

境界防御の代表的なソリューションであるファイアウォールは、ネットワークトラフィックを監視し、不正なアクセスを遮断することで、ダークウェブへの情報の漏洩を防止します。

また、IDSやIPSは、ネットワーク上の異常なトラフィックや攻撃パターンを検知することで、サイバー攻撃を早期に発見し防御することができます。

組織のアカウント管理を徹底する

組織内には、脆弱なパスワードが設定されたアカウントや未使用アカウント、利用が終了したアカウントなどが存在する可能性があります。これらのアカウントはサイバー犯罪者によって悪用され、不正アクセスの被害につながる恐れがあります。

そのため、アカウント管理を厳格に行い、定期的に監査を行うことで、不要なアカウントや異常なアカウントを早期に発見できるため、情報漏洩や不正アクセスのリスクを減らすことができます。

これらの対策は、ダークウェブへの情報流出を防止するために有効ですが、それでも流出が起きるケースが後を絶ちません。一度情報が流出してしまうと、被害の拡大を防ぐのは困難です。

そのため、ダークウェブへの情報流出を早期に検知し、被害の拡大を防ぐ方法として、情報セキュリティの研究チームを持つRecorded Future社は、脅威インテリジェンスを活用したダークウェブの監視を推奨しています*5。

ダークウェブ上での情報漏洩を監視するには?

効果的にダークウェブを監視するためには、その全体を網羅的に追跡する必要があります。そのため、Recorded Futureのような脅威インテリジェンスの活用が重要です。

ダークウェブは複数存在するため、その一つひとつを監視することは非常に困難です。また、ダークウェブへのアクセス自体が犯罪者の標的になるリスクを伴うため、ダークウェブを安全に監視するには脅威インテリジェンスの利用が推奨されます。

脅威インテリジェンスはダークウェブ上から潜在的な脅威や緊急性、サイバー攻撃の兆候に関する情報や、攻撃に対処するために必要な証拠などを収集し、提示します。

これらの情報には脅威に関する専門的な知識が含まれているため、セキュリティチームはその情報を元に迅速な意思決定を行うことができます。

脅威インテリジェンスを活用することで、サイバー攻撃の兆候を早期に検出し、対策を強化することが可能です。また、情報漏洩の早期発見により被害を最小限に抑えることも可能です。

その中でも、業界をリードする脅威インテリジェンス「Recorded Future」は、使いやすさと強力な機能から高い評価を得ています*6

ダークウェブを24時間監視するRecorded Future

75 カ国、1,750 以上の企業および政府機関と連携して、リアルタイムで実用的なインテリジェンスを提供しているRecorded Futureは、24時間体制でサーフェスウェブからダークウェブに至るまで100万以上の情報ソースを監視し、必要な情報を収集します。

Recorded Futureが収集する情報は、サイバー攻撃のみならず組織の運営を脅かす脅威から保護し、セキュリティチームの意思決定を支援するため、「セキュリティインテリジェンス」と呼ばれます。

Recorded Futureのセキュリティインテリジェンスは、9 つのモジュールから必要なものを選択、または組み合わせて利用できます。

その中でも、「Threat Intelligence(脅威インテリジェンス)」は、ダークウェブの監視に特化しており、

次のような特長を持ちます。

- ダークウェブで取引される機密データや資格情報、会社やブランドに関する言及を自動で識別し、緊急度別にスコア化

- 特定の攻撃者や情報源を監視しサイバー攻撃やデータ侵害などの被害が生じる可能性を提示することで、サイバー攻撃の兆候を発見し早期に対策できるよう支援

また、モジュール「Vulnerability Intelligence (脆弱性インテリジェンス)」では、新たな脆弱性やエクスプロイトに関する情報を自動的に特定し、組織に関連のある情報を抽出し適切な対策を示します。

さらに、Recorded Futureは13言語に対応した自然言語処理技術(特許取得済み)を用いて情報をリアルタイムで自動解析したうえで翻訳し、組織への関連性や緊急度を示します。

このような機能を活用することで、多言語で運営されている秘匿性の高いダークウェブを効率的かつ網羅的に調査し、サイバー攻撃やデータ侵害などのリスクを迅速に排除することが可能となります。

- Recorded Futureの無料デモを予約

ダークウェブを効率的かつ網羅的に監視する脅威インテリジェンス

出典(参考文献一覧)

※1 IPA | ダークウェブに関する現状 (参照日:2023-11-30)

※2 Tor Project | History (参照日:2023-11-30)

※3 IPA | 事業継続を脅かす 新たなランサムウェア攻撃 について(参照日:2023-11-30)

※4 警視庁 | マルウェア「ランサムウェア」の脅威と対策(脅威編)(参照日:2023-11-30)

※5 Recorded Future | Dark Web Definition and Examples (参照日:2023-11-30)

※6 Recorded Future | Recorded Future Named a Leader (参照日:2023-11-30)