Morphisecライターチームです。

企業のセキュリティ担当者であれば1度は聞いたことのある「EPP(Endpoint Protection Platform)」と「EDR(Endpoint Detection and Response)」について、解説します。

大前提としてEPPとEDRはどちらも、エンドポイントセキュリティというカテゴリに位置します。

エンドポイント(endpoint)は直訳すると末端という意味であり、ネットワークを構成する各ノードにおいて末端に位置すること、または末端にある端末の事をエンドポイントと表現します。

つまり、エンドポイントセキュリティとは末端にあるデスクトップPCや、サーバなどの端末を保護するセキュリティのことを指します。

今回は、マルウェアによる感染など外部から攻撃を防止するためのセキュリティ対策ソフトも合わせてご紹介しているので、セキュリティ対策を推進している方はぜひとも参考にしてみてください。

- Morphisecのページから資料を無料ダウンロード

EPPの対策を強化したい方へ

目次

EPPとは?

EPP(Endpoint Protection Platform、エンドポイント保護プラットフォーム)はマルウェアからの感染を防止することに特化しています。

悪意のあるメールなどから不正に侵入したマルウェアを検知したあと、ブロックしたりマルウェアを実行させないようにすることが目的です。

マルウェアを検知し侵入を阻止するEPPは多く存在します。

ただし、マルウェアの脅威は大きく分けて2種類に分類され、それぞれ防御手法が異なります。

- 既知の脅威:マルウェアを特定するデータを用いて検知・阻止するシグネチャと呼ばれる防御手法

- 未知の脅威:AIや振る舞い解析などの技術を用いて検知・阻止するシグネチャレスと呼ばれる防御手法

どのような防御手法が採用されているか、EPPを導入する際は注目する必要があります。

また、EPPは基本的なセキュリティ対策であり、多くの企業が取り入れていますが、強力な検知・防御機能を備えたEPPであっても、マルウェアやウイルスを100%防ぐことは不可能です。

EPPをすり抜け、侵入してきたマルウェアからの被害を最小限に留めるために誕生したのがEDRとなります。

EDRとは?

EDR(Endpoint Detection and Response、エンドポイントでの検出と対応)はマルウェア感染後の対応を目的とする製品です。

主には、EPPで検知・阻止できなかったマルウェアをリアルタイムで検出し駆除を支援します。

EDRは、端末からのログを大量に取得し、自動または手動でログを分析することが可能です。

マルウェアの侵入経路の特定や感染の原因となったファイルの消去と対処法を提案します。

取得するログの種類や粒度はEDR製品によって様々ですが、端末内で発生したプロセスやファイルのやり取り、ネットワークのログを参照します。

感染後の対応として、ファイルの駆除や感染端末のネットワーク隔離など、端末のリモート操作機能を有しているEDR製品も増えました。

EPPとEDRはどちらも必要なのか

上記の通り、EPPとEDRは同じエンドポイントセキュリティというカテゴリではありますが、それぞれの機能は全く異なったものとなります。

「EPPとEDRはどちらも必要でしょうか?」というお問合せを多くいただきますが、結論から申し上げると「どちらも必要」です。

上記の通り、EPPはマルウェアからの感染を防ぐことを目的としており、EDRは侵入後の対処を前提としている製品です。

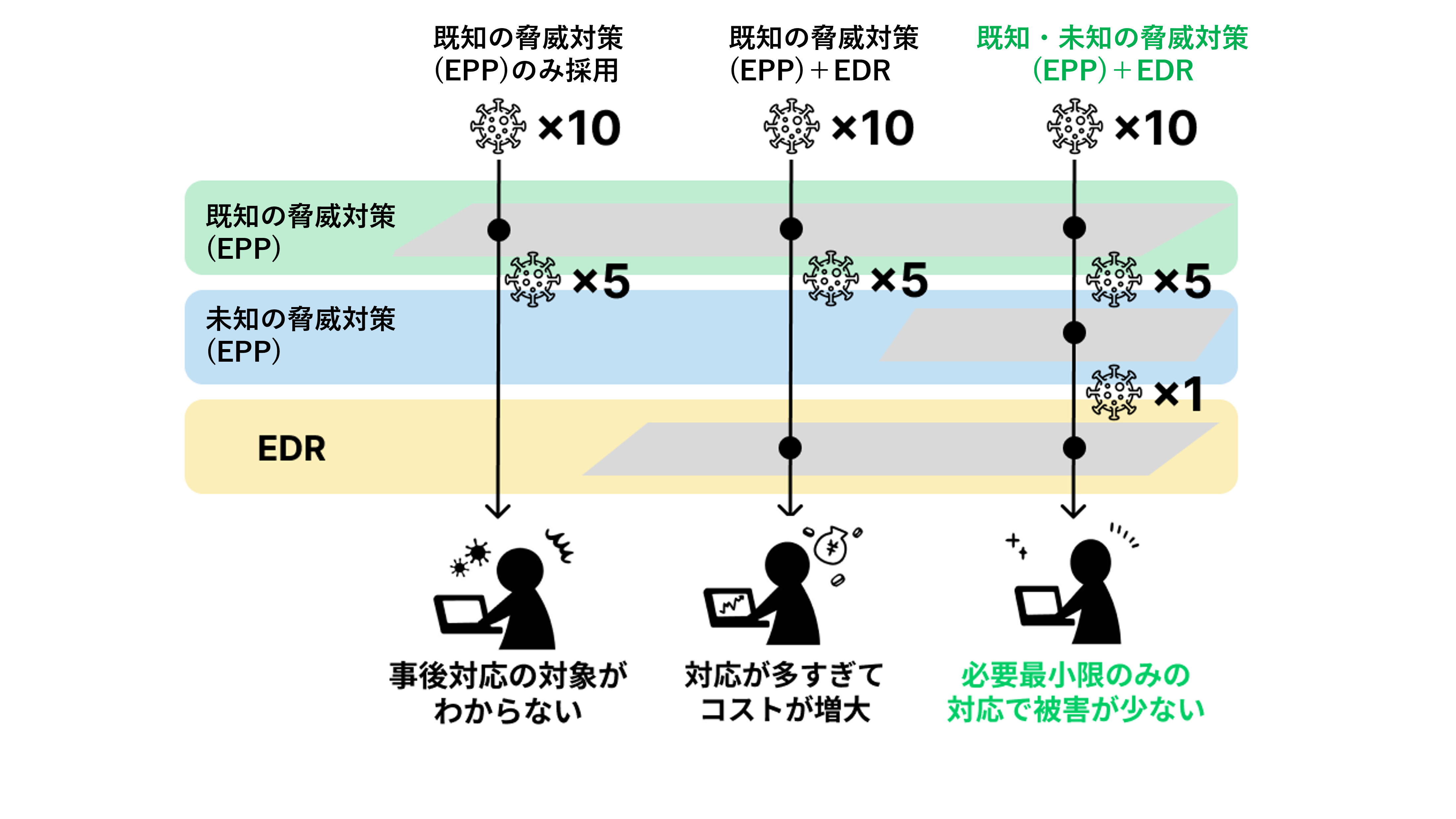

EPPとEDRのどちらかを採用した場合、どのような問題が起きるかをまとめてみました。

EDRはマルウェアをブロックする製品ではないことから、たとえ攻撃を検知したとしても事後対応に多大なコストが増大してしまうでしょう。

発生した全ての攻撃に対して、EDRで対応を行うよりかはEPPの見直し・選定が優先されます。

- Morphisecのページから資料を無料ダウンロード

EPPの対策を強化したい方へ

EPPを選定するときの課題

未知の攻撃を防げない

EPP製品の基本的な機能はシグネチャを用いたパターンマッチングですが、当機能は既知のマルウェアに対してのみ有効なアプローチです。

そのため未知の攻撃を防ぐことができないことが明確な弱点となっています。

誤検知や端末負荷が高い

そうした欠点をカバーするために、シグネチャレスのEPPが同時に採用されます。

シグネチャレスの防御手法は、ファイル解析(静的解析)、プログラムの動きを解析(動的解析)することで、マルウェアらしい特徴がないかを判断するものです。

しかし、この解析エンジンを用いた手法も既存の攻撃手法に対しては強いものの、新しい攻撃に関してはエンジンを改善して対応する必要があるため、シグネチャと同じように定期的なエンジンのアップデートが必要になります。

また、あくまでもマルウェアとの類推による検出手法であるため誤検知が多くなったり、解析を行うため端末に対して負荷が掛かったりするというデメリットも多く見受けられます。

設定が煩雑で担当者の運用負荷が高い

別のアプローチとして、指定したプログラムのみを実行を許可するアローリスト(ホワイトリスト)という手法もEPPには存在します。

アローリストは明確に動かすプログラムを指定するため、正確な管理ができれば強力な保護を得られる可能性があります。

しかし、欠点としては、端末ごとに許可するプログラムの一覧を作成することが困難であり、安定して動作するまでに非常に時間が掛かることです。

導入後は各ユーザーからのプログラムの実行許可申請も多数発生することが予想され運用コストが高まります。

管理者が許可リストを正確に管理することが困難になり、結果としてマルウェアが動作するセキュリティホールが生まれるケースもあります。

このようにEPPには様々な機能がありますが、複数の機能を実装するとセキュリティのレベルは向上するものの、設定が煩雑であり上述の課題を重ねて抱えることになります。

セキュリティ対策を行っていくうえでは保護能力と端末負荷・運用負荷のトレードオフが発生するため、このバランスを加味した製品選定を行う必要があります。

EPPとEDRの違いについてまとめ

EPPとEDRの違いをまとめます。

| 目的 | 機能 |

| EPP | マルウェアを検知し阻止する | 既知、未知のマルウェアを検知し阻止する防御 |

EDR | マルウェアの侵入後、被害拡大を防ぐ | マルウェアの感染経路と感染の検知、事後対応の支援 |

脅威からの防御率が低いEPPを採用したのち、EDRを導入した場合はそもそも感染被害が抑えられず、その後の復旧対応にコストを要してしまいます。

さらに、過検知含めたアラート全てが事後対策のアラートとして挙がってくるためトリアージをはじめとする対応に時間を必要とします。

その結果、さらなる被害が及んでしまうといった負のスパイラルに陥ります。

一方で、EPPでほとんどのマルウェアを防御できれば、セキュリティの強度が向上し、EDRでは緊急度の高いインシデントのみが通知されるようになります。

そのため、EPPの強化はEDRを有効活用する上必然です。

当社はEPP製品である、Morphisec(モルフィセック)とEDRを併用することを推奨しています。

Morphisecは上述の保護能力と運用・端末負荷のトレードオフを解消することのできる製品になっています。

トレードオフを解消しているのは、特許技術である「Moving Target Defense(MTD)」という防御手法です。

従来の手法とは全く異なる防御手法であり、その特徴はアプリケーションに与えられるメモリ領域のランダマイズを採用しています。

メモリランダマイズの保護手法は、シグネチャや解析エンジンを必要としないため、長期のオフライン環境であっても未知の脅威への対策が可能です。

また、ファイルの解析やプログラムの監視などを行わないため、誤検知や競合といった不具合や端末負荷の発生がほとんどなく、ユーザーや管理者への負荷も最小限に抑えることができる製品になっています。

- Morphisecのページから資料を無料ダウンロード

EPPの対策を強化したい方へ