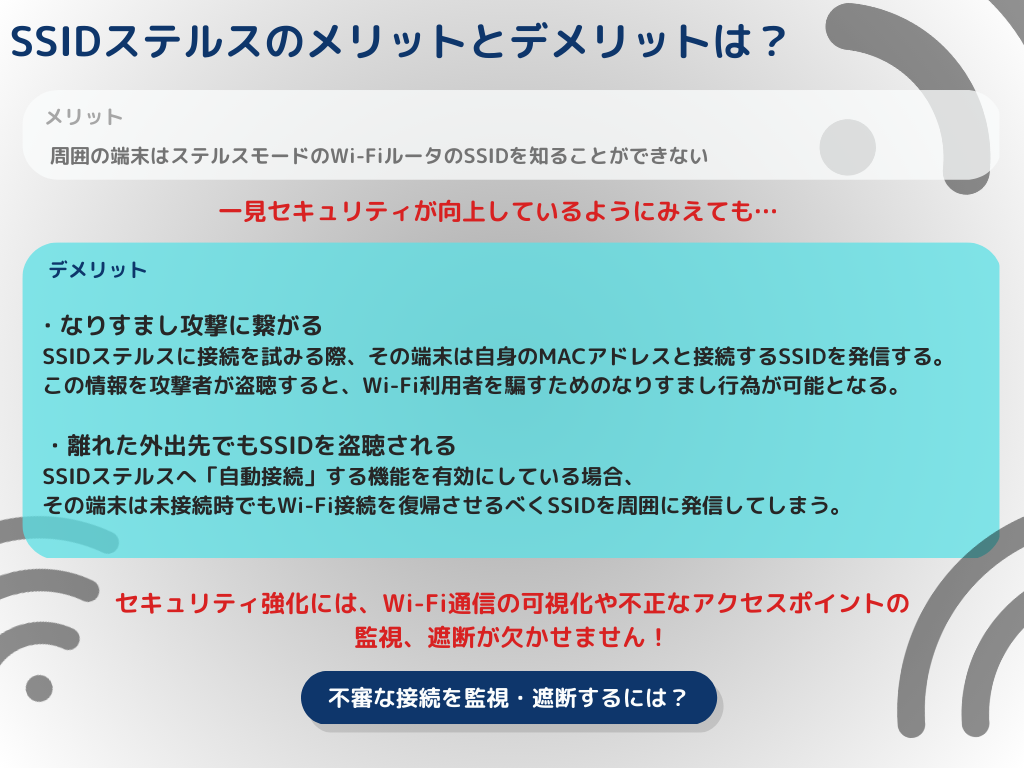

SSIDステルスのメリットとデメリットは? | Wi-Fiセキュリティ

2022.07.06

不審な接続を監視・遮断するには?不審な接続を監視・遮断するには?

SSIDステルスとは

SSIDステルスとは、Wi-Fiアクセスポイントの識別子であるSSIDを見えなくすることで、SSIDを知らない人に接続させなくする機能です。これにより、Wi-Fiアクセスポイントへのただ乗りや不正接続を防ぐことができます。SSIDステルスはWi-Fi機器のセキュリティ機能として標準搭載されています(SSIDステルスを有効にした状態を、ステルスモードと呼称します)。

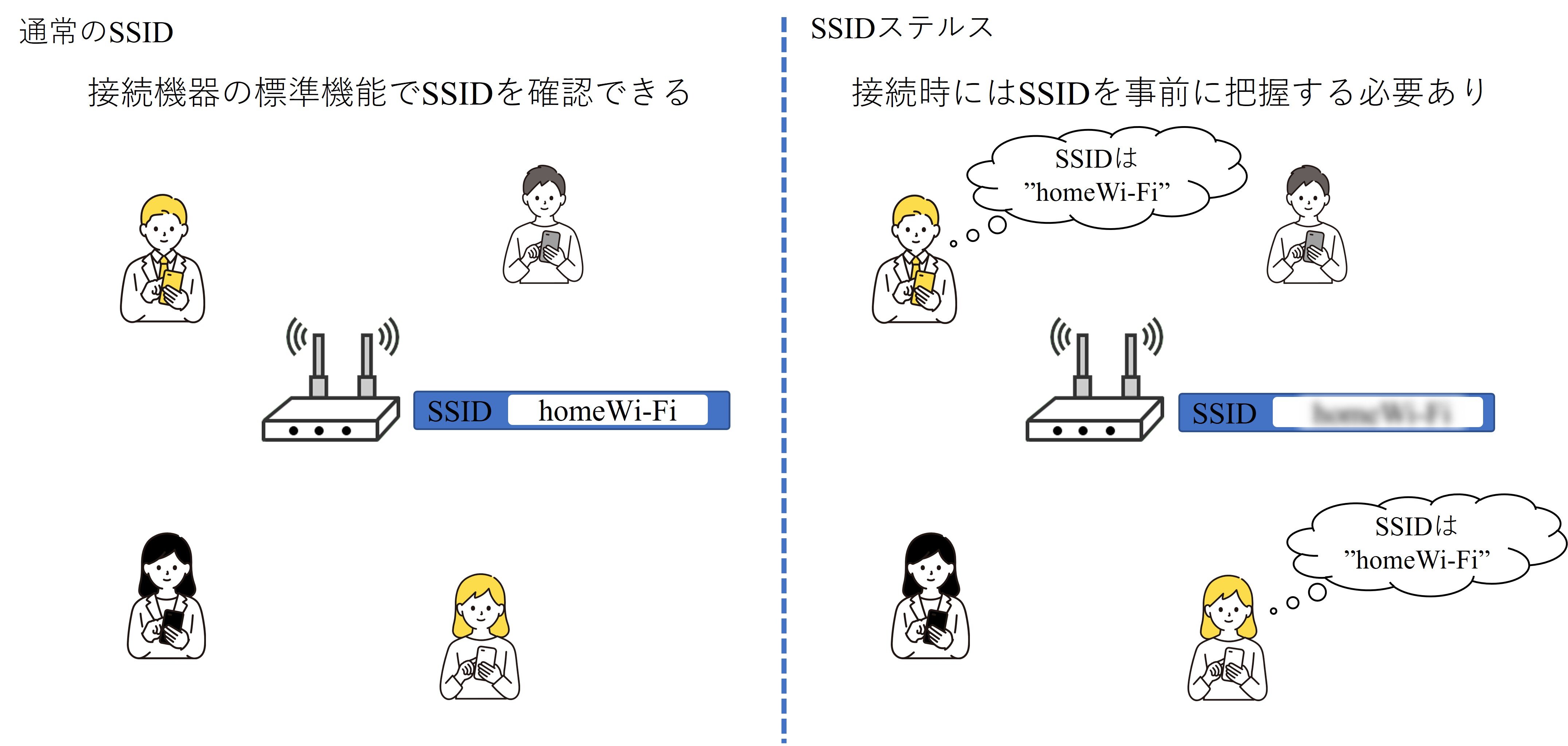

SSIDステルスと通常のSSIDを比較

なぜSSIDステルスはSSIDを隠すことができるのでしょうか?通常のSSIDを比較しながら紐解いていきます。通常のSSIDとSSIDステルスの大きな違いは、利用者が通信機器に事前にSSIDを入力するか否かです。その違いにより、以下の図のような違いが生じます。

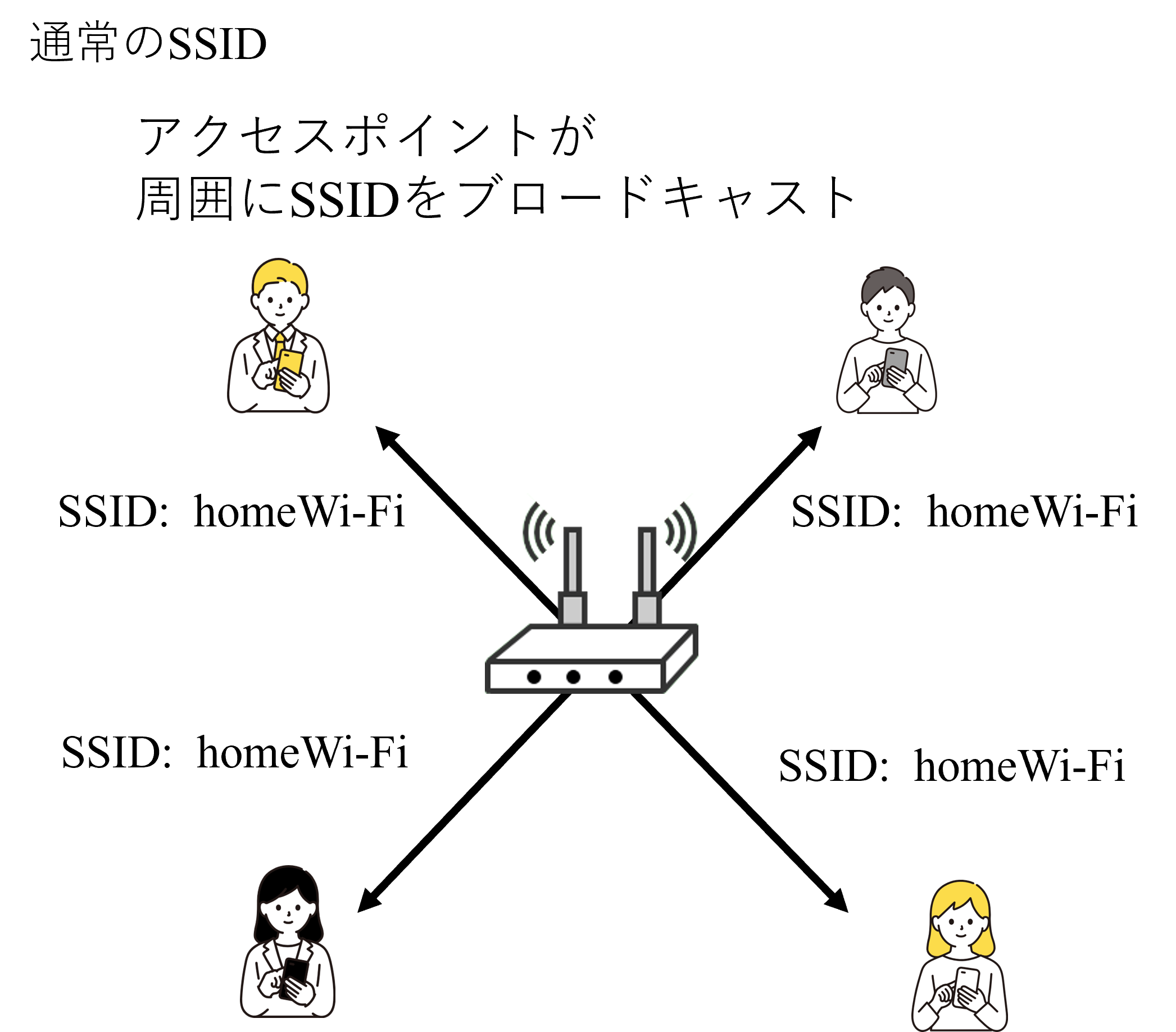

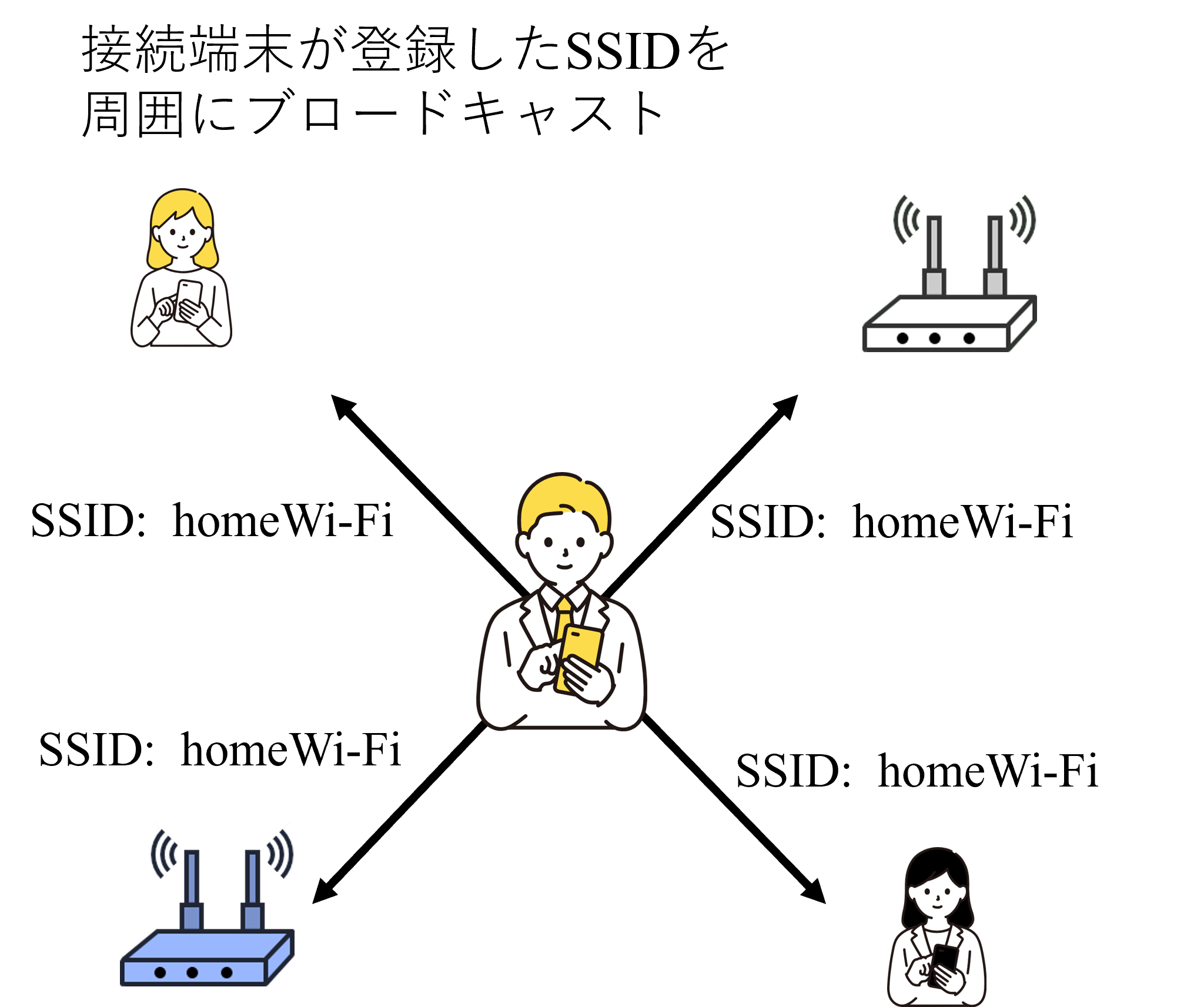

ステルスモードを使用しない通常のWi-Fiの場合、Wi-Fiアクセスポイントが自身のSSIDを周囲の端末に周知します。

※ブロードキャスト・・・同じネットワークに参加しているすべての機器に対して、同時にメッセージやデータを転送すること。

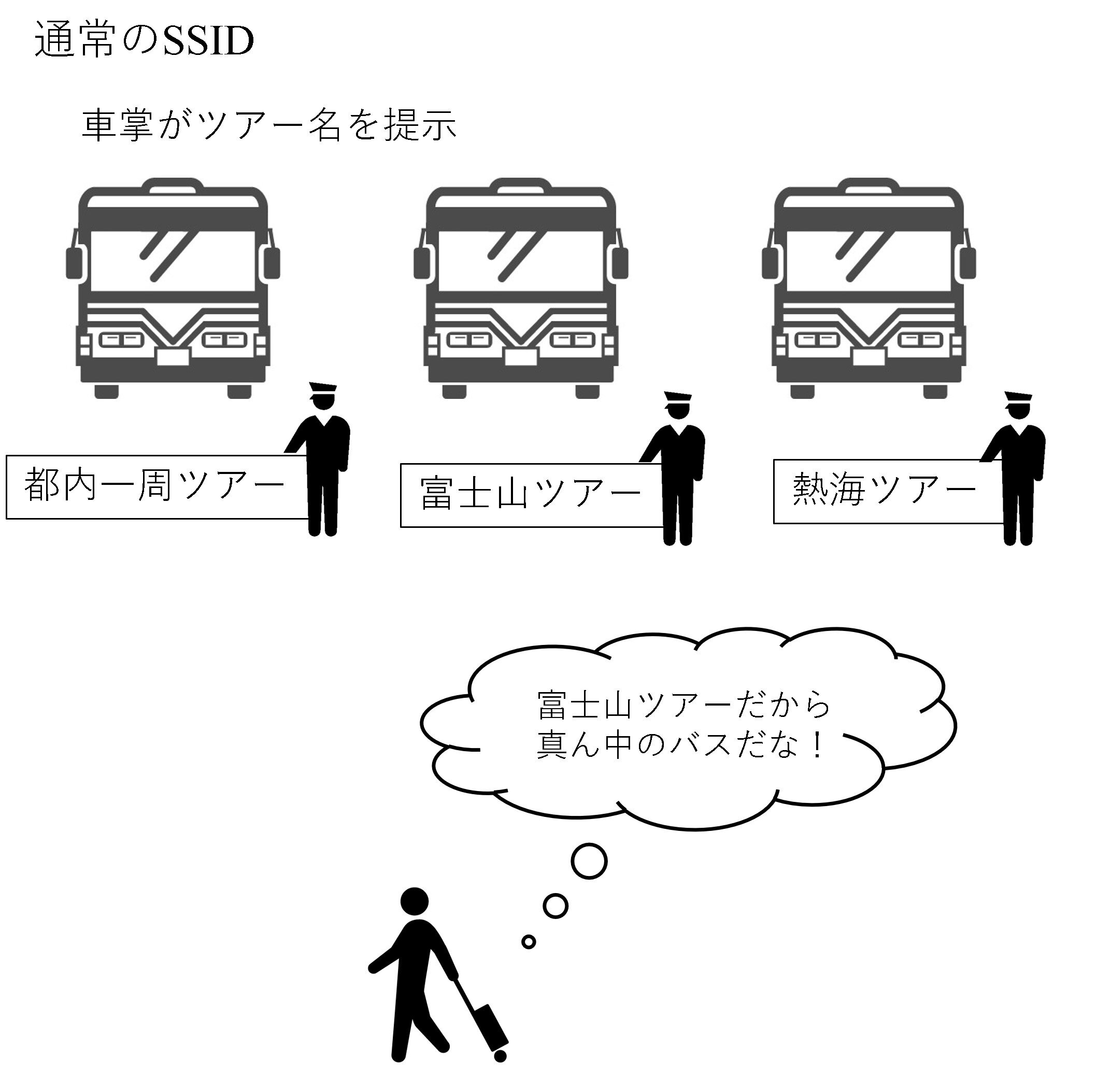

例えば、バスツアーに参加するとき、集合場所にはたいてい、ツアー名(SSID)を提示している(ブロードキャストする)バスが停車しています。参加者はツアー名を識別して、自分がどのバスに乗るかを判断できます。

一方、ステルスモードのWi-Fiアクセスポイントは自身のSSIDを周知しなくなるため、周囲の端末はSSIDを知ることができなくなります。

しかし、このままでは接続先となるWi-Fiアクセスポイントがどこに存在するか分からないため、接続したい端末が周囲に向けてSSIDの問合せを継続的に行います。この問合せにアクセスポイントが応答できれば、通信可能範囲にいることが分かるため、通信を開始できる状態になります。

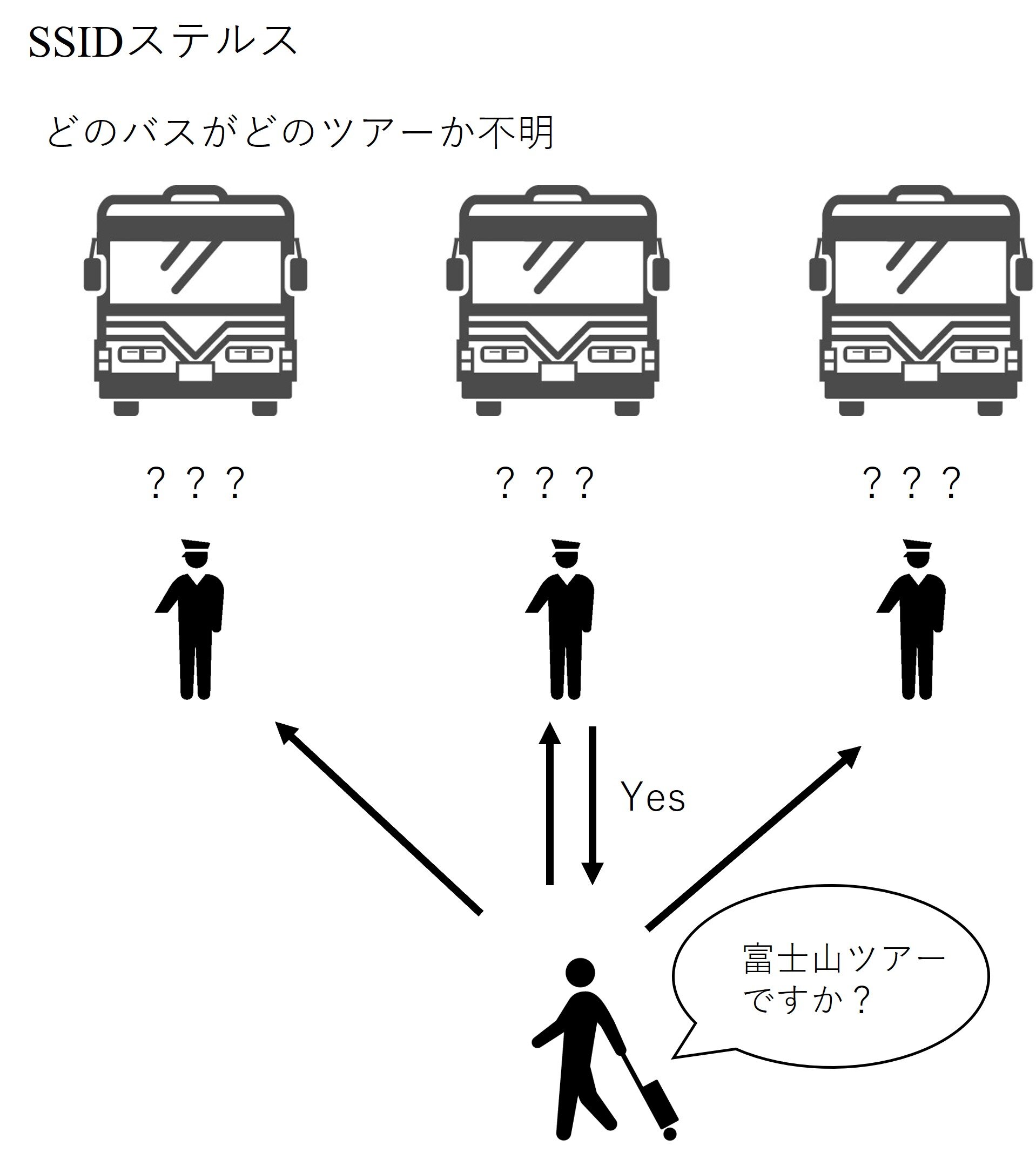

先ほどと同じようにバスツアーで例えてみます。

雑なツアー会社であるせいか、ツアー名がどこにも提示されていないとします。この場合、参加者はバスの車掌にツアー名(SSID)を片っ端から問い合わせます(参加者によるブロードキャスト)。その中で該当するツアー名の返答があれば、参加者は初めてバスを特定することができ、ツアーに参加できます。

このように、SSID(ツアー名)ステルスは、接続の主体がWi-Fiを利用したい端末(参加者)になるのです。

一般の通信機器はアクセスポイントから発信されるSSIDの周知(これをビーコニングと呼びます)で得たSSIDのみを、Wi-Fi設定の画面上で表示します。一方、一般利用者からのSSIDのブロードキャストは仕組み上ビーコニングとは異なるため、受信した通信機器側で特にSSIDを識別しません。

よって、SSIDステルスではSSIDが見えなくなるのです。

このような仕組みから、一見”SSIDを見えなくしている”ため、Wi-Fiセキュリティ強度が向上しているようにも見えますが、果たして本当にそうなのでしょうか?読者の皆様も疑念があるからこそ、この記事をご覧になっているかと思います。

SSIDステルスの利用例や仕様ゆえのデメリットなどを交えながら、セキュリティ対策としての有効度合を解説します。

SSIDステルスのメリットと利用例

SSIDステルス機能のメリットは単純明快、SSIDの秘匿によりWi-Fiを不正利用される機会を抑制できることです。

このようなメリットから、

- ・近隣住民にSSIDを知られないように、自宅Wi-Fiをステルスモードにする

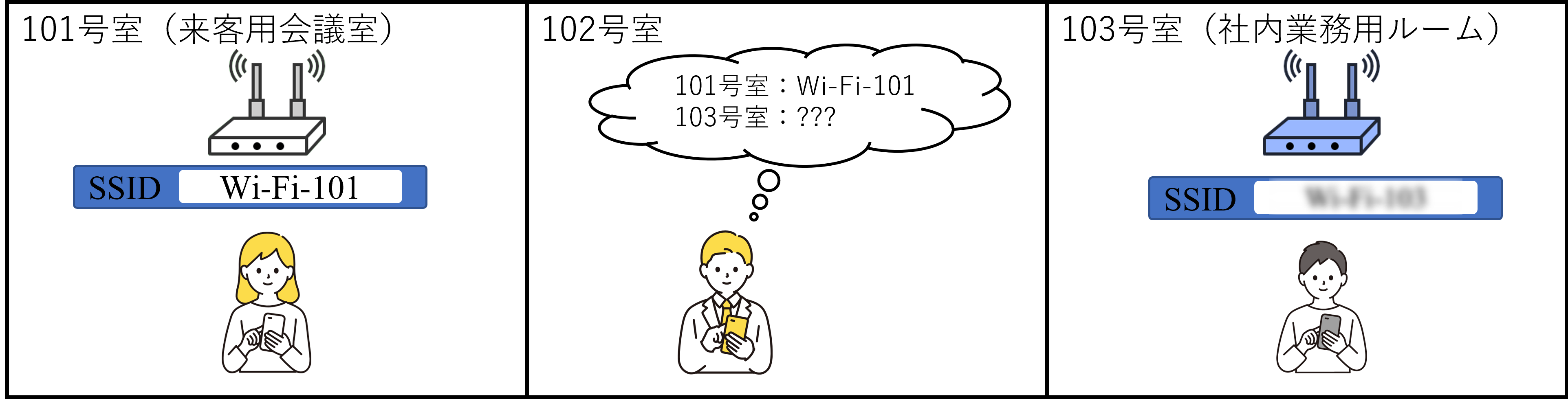

- ・不正アクセスを抑制するため、会社のゲストWi-Fiや業務用Wi-Fiをステルスモードにする

などといった利用ケースをよく見かけます。

余談ではありますが、ステルスモードのWi-Fiに接続するためには、事前にスマホやPC等Wi-Fiを使う機器へSSIDを登録する必要があります。これはユーザにとって手間でもあるためか、カフェやホテルなどではステルスモードを使用しない傾向が見受けられます。

SSIDステルスのデメリット

SSIDステルス機能を使用するWi-Fiのメリットと利用例を挙げましたが、果たしてそのメリットは本当に実現できているのでしょうか?実は、SSIDステルスであろうと、特殊なツールを利用することでSSID情報を入手することは可能です。

前述したSSIDステルスの仕様をもとに、詳しく解説します。

仕様ゆえのデメリット

先ほどのバスツアーの例では、参加者が車掌にバスツアー名を問い合わせていました。この方法はつまり、誰がどのツアーに参加するかを他の車掌に知られてしまうことになります。バスツアーであれば特に問題ない話ですが、Wi-Fiの世界では厄介なことになります。

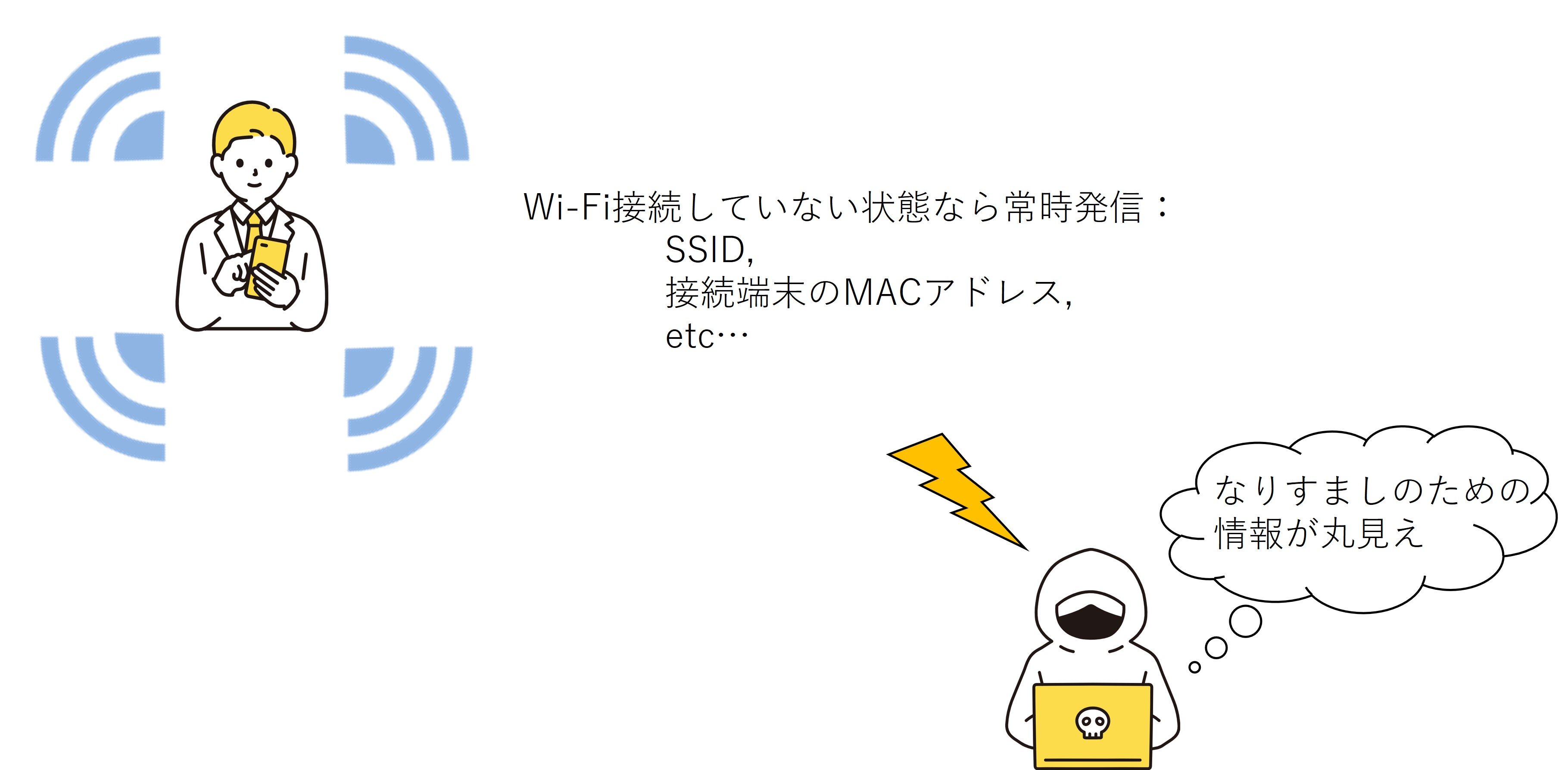

Wi-Fiに接続したい機器がSSIDステルスに接続するとき、通信端末は常に自身のMACアドレスと接続するSSIDを周囲に発信します。周囲にある端末の標準機能では、受信した情報を画面に表示することはありませんが、特殊なツール等を使えばSSIDを拾い上げることは可能です。つまり、SSIDステルスであろうと、SSID情報を入手することが可能なわけです。

加えて、「誰が」「どのアクセスポイント」と接続しようとしているか、接続を確立していない状況であろうと明確に分かってしまいます。「誰が」「どのアクセスポイント」と接続しようとしているかを知られてしまうと、なりすましでWi-Fiアクセスポイントに接続するための材料が手に入り、悪意のあるアクセスポイントと接続されてしまう危険性があります。

したがって、SSIDステルスの活用有無に関わらずWi-Fi通信が傍受されている状況においては、SSIDの秘匿性は担保されません。むしろ、非接続時でもSSID情報と接続者情報を垂れ流し続けるSSIDステルスのほうが危険であるとも言えます。

また、もしSSIDステルスのWi-Fiへ「自動接続」する機能を有効にしている場合、さらに注意が必要です。

会社で社用Wi-Fiを使っている端末、例えばスマートフォンを社外に持ち出すと、当然ながらWi-Fi接続が一時切断されます。すると、スマートフォンは元のWi-Fi接続を復帰させるため、接続したSSIDを発信し始めます。つまり、外出中の社員のスマートフォンから、会社で使用しているWi-FiアクセスポイントのSSID情報が常に発信されていることになります。

SSIDステルスはセキュリティ面では有効なのか?想定される被害とは?

ここまででお伝えしたことから、SSIDステルスであってもなくても、周囲はSSID情報を知ることが可能です。

また、Wi-Fi経由の不正侵入を試みるような攻撃者は、当然ながらWi-Fiスニッフィング(盗聴行為)を行うため、ステルスであることは無力に近いです。むしろ、非接続時でも、どの端末がどのWi-Fiアクセスポイントと接続しているかがはっきりとわかるため、リスクが高まるとも言えます。

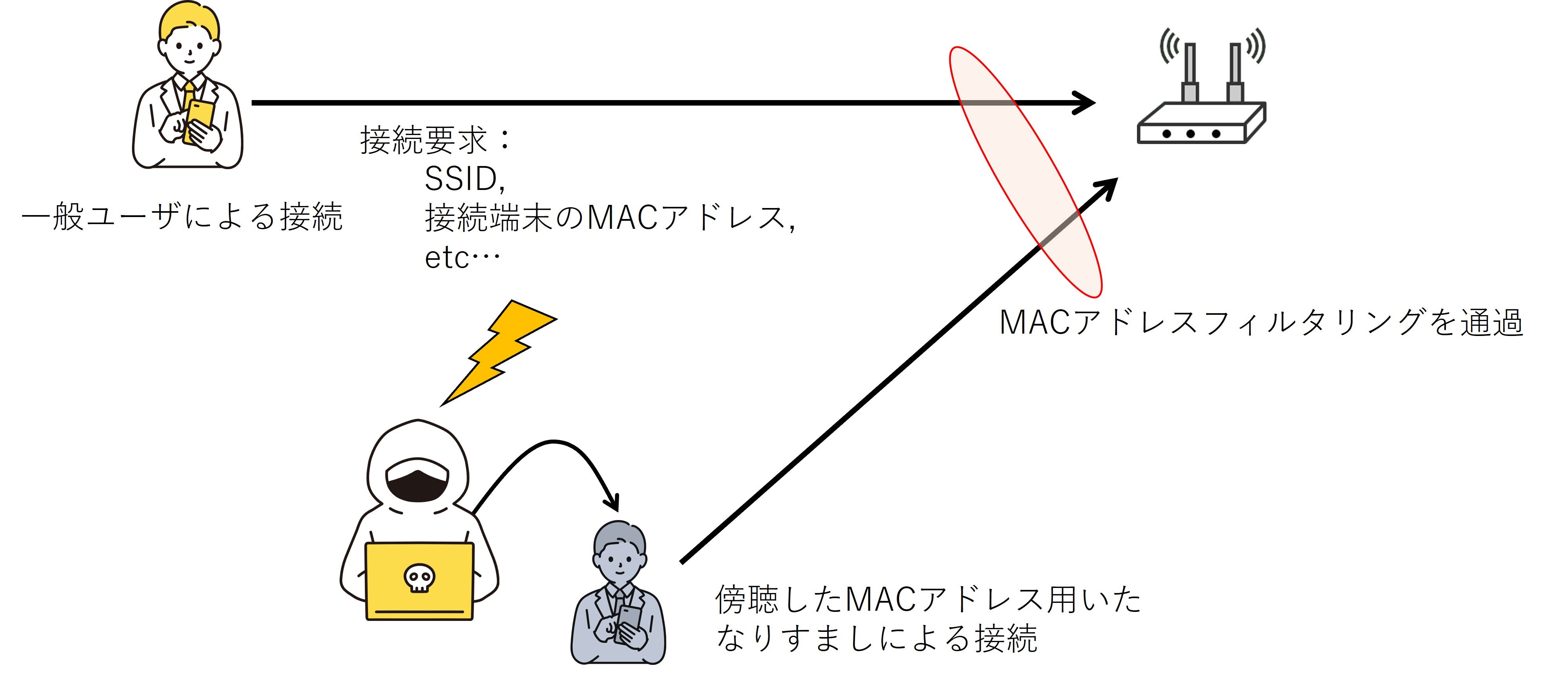

このリスクに対して、SSIDステルスに加えてMACアドレスによる接続制限をしているからSSIDを知られても問題ないという考えもあります。しかし、攻撃者は通信端末のMACアドレスも入手できているため、この情報を用いてMACアドレス詐称を行うことができます。これにより、アクセスポイントでのアクセス制限は無力化され、不正侵入のリスクにつながってしまいます。

このような状況に陥ると、以下の被害の発生が予想されます。

- ・Wi-Fiアクセスポイントへの不正侵入による情報搾取

- ・不正侵入したネットワーク内での横展開およびマルウェア注入

以上より、攻撃者の前ではSSIDステルスの効果は薄いと言えます。そのため、Wi-Fiセキュリティを高めるのであれば、ファームウェアアップデートの徹底やWPA3を使用するなどの基礎的な対策を徹底することの方がより有効です。

この対策について、Apple社がWi-Fiアクセスポイントに対する効果的な設定をまとめている(英語ページ)ので、ご一読をお勧めします。

SSIDステルスを発見するためには

身の回りでSSIDステルスがどれほど使用されているか気になりますが、先ほども言及したように特殊なツールを準備する必要があります。「ステルスSSID Probe Request」と検索すると自ら準備する方法も見つかりますが、ネットワークエンジニアとしての技術が必要かつ、準備に手間がかかります。

ステルスモードの発見には、当社が提供するWi-Fi監視ソリューション「AirEye Dome」が、有効です。Wi-Fi通信機器の一覧から攻撃検知まで、幅広く監視した結果を可視化することで、Wi-Fiを悪用した攻撃を防ぐことが可能です。

興味がある方は、こちらからお問合せください。