Prisma Accessライターチームです。

本記事では、VPNアプライアンスを利用した従来のネットワーク構成が抱える課題を、クラウドベースのセキュリティソリューション「Prisma Access」がどのように解消できるのか、その理由や仕組み、具体的な活用事例について紹介します。

- Prisma Accessのページから概要資料を請求

ネットワーク帯域のオートスケール機能で通信を常に快適に保つ

目次

近年、働き方改革やコロナ禍の影響により、テレワークが一般的になりました。

総務省が公開している令和5年通信利用動向調査によると、国内でテレワークを導入している企業は全体の50%を超えています*1。

従業員が社外で業務を行う際、自宅のWi-Fiや公衆無線LANのフリーWi-Fiなどを利用して社内資産や社内端末にアクセスしてしまうと、盗聴や改ざんなどのリスクを生む可能性があります。

これらのリスクを解決する効果的な方法が「VPN接続」です。VPN(Virtual Private Network)は、インターネット上に仮想的な専用線を構築し、暗号化された安全な通信経路を提供します。

これにより、公衆ネットワーク上でも、あたかも社内ネットワークにいるかのように安全にデータをやり取りすることができます。

VPN接続を実現するために、これまで広く利用されてきたのが「VPNアプライアンス」です。VPNアプライアンスは、専用のハードウェア機器として設計されており、高度な暗号化機能や認証機能を備えています。

VPNアプライアンスの導入により、企業はオンプレミス環境と外部ネットワーク間に安全な通信路を構築することができます。しかし、VPNアプライアンスを利用したネットワーク構成には、いくつかの課題が存在します。

- 公開されたVPNアプライアンスへの不正アクセスリスクを低減するため、IPアドレス制限や脆弱性対策を継続的に行う必要があり、運用コストがかかる。

- 想定以上にVPN利用者が増えた場合、専用回線が混雑し通信速度が低下する可能性がある。また、VPNの需要変動に対してネットワークリソースとコストを適切に管理することが課題となる。

- 一度認証に成功すると、その後は社内リソースに自由にアクセスできるため、認証情報が不正に入手されるリスクがあり、追加のセキュリティ対策が必要不可欠となる。

しかし、組織の内部ネットワークと外部ネットワークの境界に防御対策を集中させれば内部は安全であるという「境界型防御」への期待が現在も強く、現在もVPNアプライアンスが広く利用され続けています。

このような課題に対し、パロアルトネットワークス社のリモートアクセスソリューション「Prisma Access(プリズマアクセス)」を活用することで、リモートワークに適したセキュアな環境を構築することができます。

Prisma Accessとは

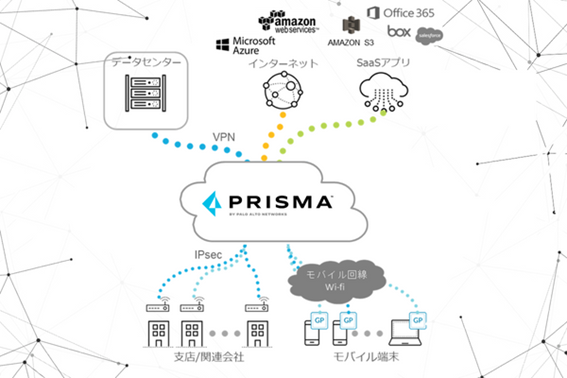

Prisma Accessは、パロアルトネットワークス社が提供するSASE(Secure Access Service Edge)ソリューションです。SASEとは、ネットワークとセキュリティの機能をクラウド上で一元的に提供する新しいセキュリティフレームワークのことです。

Prisma Accessの大きな特徴は、SASEの概念に基づき、ネットワークとセキュリティの機能をクラウド上で一元的に提供していることです。

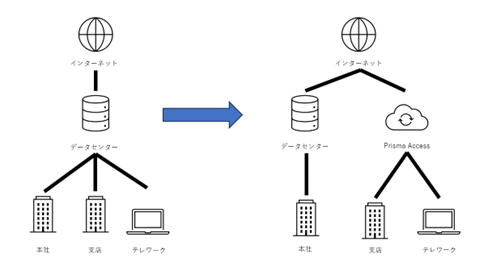

これにより、ユーザーはデータセンターを経由することなく、クラウドサービスに直接アクセスできるため、従来の経路を大幅に短縮し、ネットワーク遅延を低減できます。

加えて、Prisma Accessは最新のZTNA 2.0※の技術を取り入れており、厳格なアクセス制御と継続的なセキュリティ監視を実現しています。

このセキュリティ対策により、快適でセキュアな通信環境を実現し、企業のクラウド活用を強力にサポートします*2。

※ ZTNA 2.0…Zero Trust Network Access 2.0の略。パロアルトネットワークス社が提唱した、従来のZTNA 1.0の課題を解決する新しいアプローチ方法。ZTNA 2.0を活用することで、ネットワークセキュリティにおいて、最小権限アクセスの徹底、継続的な通信内容の監視、脅威検知などの機能を備えることで、ユーザー認証時のみでなく継続的な対策を行うことができる。

Prisma AccessによるVPN接続の実装方法

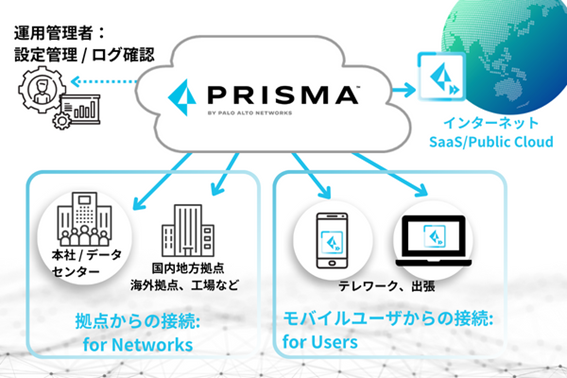

Prisma Accessの実装方法は、通信がモバイル端末とPrisma Access間なのか、それとも拠点とPrisma Access間なのかによって異なります。

モバイルユーザーの場合、モバイル端末にエージェントをインストールすることで、IPsec/SSL(インターネット上での安全な通信を実現するための技術)を用いたVPNトンネルが確立され、これによりPrisma Accessとの安全な通信が可能となります。

一方、各拠点とPrisma Access間の通信では、IPsec-VPN(インターネットプロトコルセキュリティを利用した仮想プライベートネットワークのこと)を通じてPrisma Access と接続します。

Prisma Accessの導入時には、パロアルトネットワークス社が各顧客に専用のIPアドレスを提供します。このIPアドレスを各拠点のルーターに登録することで、拠点とPrisma Accessの通信が可能になります。

通信がPrisma Accessに到達したら、ポリシー設定に基づいて、拠点間やインターネットへの安全な通信を行うことができます。ユーザーやアプリケーション単位で通信を識別し、ポリシーにより管理するため、高セキュリティな通信が可能です。

VPN機器を利用したネットワーク構成とPrisma Accessを活用した場合の違い

以下に、VPNアプライアンスを利用したネットワーク構成とPrisma Accessを活用した場合の違いについてご紹介します。

運用管理

VPNアプライアンスを利用する際には、インターネットへのアクセスポイントを公開し、外部からの接続を許可する必要があります。しかし、接続元のIPアドレス範囲が一定でないため、IPアドレスによるアクセス制限が困難となります。

万が一不正アクセスが発生した場合、脆弱性を狙われるリスクが高まります。

このリスクを軽減するには、接続元IPアドレス範囲の適切な管理、定期的なセキュリティパッチの適用など、常に脆弱性対策を講じる必要があり、運用負荷が増大する傾向にあります。

一方、Prisma Accessは、ユーザーごとに専用のIPアドレスを割り当てることで、外部からの不正アクセスのリスクを大幅に低減します。

さらに、拠点からの通信のみを許可する特殊モードもあり、外部からの通信を完全にブロックすることも可能です。また、NAPT※の内側からでもVPN接続が可能です。

※NAPT(Network Address and Port Translation)…1つのグローバルIPアドレスを複数の端末で共有するためのネットワークアドレス変換技術の1つ*3。

一度VPN接続が確立されれば、各端末から拠点へのアクセスが可能になります。つまり、アクセスポイントをインターネット上に公開する必要がなくなり、攻撃対象となる範囲(アタックサーフェス)をユーザー拠点からPrisma Accessに移行することができます。

Prisma Accessにおける脆弱性対策やセキュリティ対策はパロアルトネットワークス社が行うため、ユーザー側ではVPNアプライアンスに対するパッチ適用やIPアドレス管理といった業務が不要になり、手間なくセキュリティを維持することができます。

ネットワーク利用量増加時のコスト

VPNアプライアンスを利用したネットワーク構成では、テレワークユーザーの増加や新規拠点の追加に伴い、VPNサーバーへの通信が集中することで通信遅延が発生する可能性があります。

このため、利用状況の監視と、必要に応じたVPNサーバーの増設や更新が求められ、コストと運用工数の増加が避けられません。さらに、テレワーク需要の変動に伴う帯域幅の最適化が困難であり、過剰な投資となってしまう場合もあります。

Prisma Accessは、ユーザー数や通信負荷の変動に応じて自動的にリソースをスケーリングする機能を備えています。

これにより、ネットワーク利用量の増加に伴う通信速度の低下を防ぎ、ネットワーク管理者に負荷がかからずに、クラウドサービスのユーザーは常に低遅延でネットワークを利用できます。

従来のVPNアプライアンスで課題となるコスト増大や運用工数の増加、過剰な投資リスクなどの課題を解消し、最適なネットワーク環境を実現します。

セキュリティ対策

VPNアプライアンスを利用したネットワーク構成の場合、リモートユーザーがインターネット経由で社内ネットワークにアクセスできるようにするため、装置を外部に公開する必要があります。

しかし、この公開により、接続元IPアドレスによる制限ができず、ユーザー制御機能が不十分となります。

そのため、一度認証に成功したエンドポイントはいつでも社内ネットワークにアクセス可能となり、ユーザーの認証情報が不正に入手された場合、悪意のある第三者が社内ネットワークに自由にアクセスできるリスクが生じます。

これらの脆弱性に対処するため、ファイアウォールの導入、適切な設定維持、定期的なパッチ適用など、追加のセキュリティ対策と継続的な脆弱性管理が不可欠です。

一方、Prisma Accessは、IP-Sec(IPパケット全体を暗号化し、安全な通信を実現するプロトコル群)による安全な通信に加え、アプリケーション制御、ユーザーアカウント制御、ネットワーク可視化などの機能を備えています。

さらに、WildFireという高度な脅威検知機能を搭載しており、常に最新のセキュリティ情報に基づいて、通信に紛れた最新のマルウェアやファイルレスマルウェアによる攻撃を検知し、ブロックします。

このように、Prisma Accessは導入時から多層的なセキュリティ対策を実装でき、強固なネットワーク防御を実現します。

また、Prisma Accessにおける脆弱性対策やセキュリティ対策はパロアルトネットワークス社が行うため、ユーザーは常に最新かつ高度なセキュリティ環境を維持できます。

- Prisma Accessのページから概要資料を請求

ネットワークの多層的なセキュリティ対策と快適な通信環境を実装

運用工数を抑えながら快適なリモート通信を実現するPrisma Access

Prisma Accessは、クライアントソフトウェアの管理、ユーザーアクセス権限の設定、ネットワーク構成の変更など、あらゆる運用管理作業をクラウド上で一元的に実行することができます。

個別の機器を手動で管理する必要がなく、運用の手間を大幅に削減できます。

さらに、Prisma Accessには、ネットワークの設定や変更を自動化する機能があります。これにより、手作業を減らし、人為的なミスのリスクを下げることができます。結果として、ネットワークの運用がより効率的で安定したものになります。

また、Prisma Accessは段階的な導入にも対応しています。例えば、会社の各拠点が直接インターネットにアクセスする方式(ローカルブレイクアウト)に徐々に移行する場合、既存のVPN接続と併用することができます。

具体的には、在宅勤務の社員にはPrisma Accessを使い、オフィスで働く社員には従来のVPNを使うといった柔軟な使い方が可能です。このように、会社の状況や必要に応じて、最適な方法を選べるのがPrisma Accessの特徴です。

Prisma Accessの導入メリットをユースケースともにご紹介

最後に、Prisma AccessとVPNアプライアンスをハイブリッドで利用されているお客様の事例をご紹介します。

当お客様の環境では、テレワークユーザーの急増に伴い、VPNアプライアンスを利用していたものの、データセンターへの通信集中によるレスポンス低下が課題となっていました。

そこで、テレワークユーザーと一部拠点のネットワークをクラウド化し、一部はVPNアプライアンスを活用する環境を構築することで、この課題の解決を目指しました。

理想のネットワーク環境構築に向けて、部署ごとやユーザーごとに設定の点検や、テレワーク端末へエージェントの導入などを実施した結果、テレワーク端末ではクラウドアプリケーションへのセキュアなアクセスが可能となりました。

また、ネットワーク非対応の業務端末のみをVPNアプライアンスで運用することで、これまでの通信速度低下の課題が解決され、VPN増設にかかるコストも削減できました。

現在は、このハイブリッド方式の効果をセキュリティと利便性の観点から評価しながら改善を重ね、最終的にはクラウド環境への完全移行を目指しています。

Prisma Accessの導入をご検討中の方や、PoCをご希望の方は以下のリンクからお問合せください。

- Prisma Accessのページから概要資料を請求

リモートワークや海外拠点に適したセキュアな環境を構築

出典 (参考文献一覧)

※1 総務省 | 情報通信白書令和5年版(参照日:2024-06-04)

※2 Palo Alto Networks | Prisma Access(参照日:2024-06-04)

※3 IT総合情報ポータル「ITmedia」 | NAPT(参照日:2024-06-04)